הממשל האיראני חזר להפעיל את קבוצת ריגול הסייבר Infy כנגד מטרות מודיעיניות ברחבי העולם. בעבר פעלה הקבוצה בעיקר כנגד מי שהוגדרו 'אויבי המשטר' בתוך איראן, וגם נגד מטרות בישראל. שיתוף פעולה בין חברות הסייבר סייפבריצ' (SafeBreach) וצ'ק פוינט הביא לחשיפת המתקפה המסוכנת, שעושה שימוש בכלי סייבר, שמקליטים את הקורבן וחושפים את המידע בו הוא מטפל.

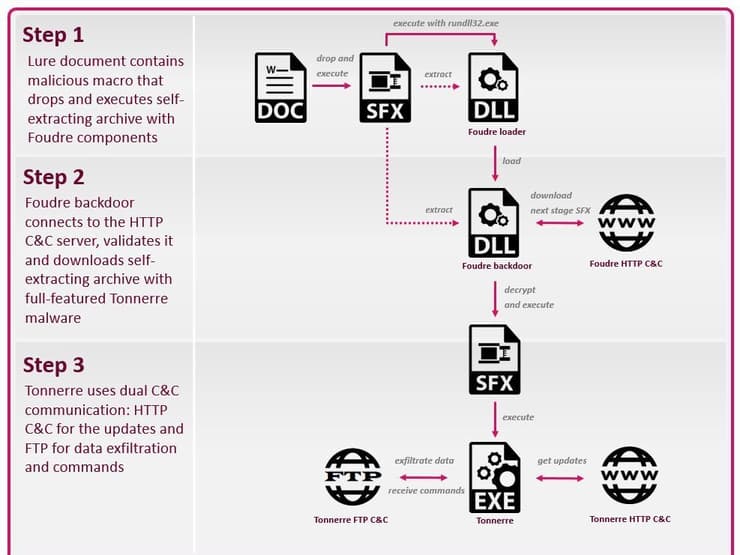

תומר בר, ראש צוות המחקר בחברת סייפבריצ', אומר שחשיפת המתקפה האיראנית מגלה שיכולות תקיפת הסייבר שלהם השתפרה משמעותית. המתקפה של Infy מתחילה במשלוח מייל פישינג שמפתה את הקורבן ללחוץ על קישור. כתוצאה מזה מושתל במחשבו ה- Foudre (ברק בצרפתית), כלי תקיפה שסורק את המחשב ובודק אם הוא מאובטח ואם יש בו מידע שנחוץ לאיראנים. רק אם נמצא מידע כזה משוגר אל המחשב כלי שני המכונה Tonnerre (רעם), שהוא כלי ריגול והאזנה שהתוקפים מעוניינים כנראה להימנע ככל האפשר מחשיפתו.

"הבנו, שזו סופת הסייבר שלהם ואחרי הברק בא הרעם", אומר בר. לדבריו הרעם הוא כלי משוכלל, שמציג יכולות שכמותן לא פגש גם בתשתיות סייבר מעצמתיות מערביות. כדי להסוות את דרך עבודתו הרעם מייצר מאה שמות שרתים חדשים מדי שבוע. החוקרים פענחו את האלגוריתם וידעו לחזות מה יהיו שמות השרתים המתוכננים. בניסיון לקלוט את התשדורות של הרעם הם קנו את שם השרת הצפוי ואולם אז התבררה ההפתעה: כלי התקיפה שלח תשדורת מוצפנת בהצפנת RSA ודרש מפתח הצפנה שכמובן לא היה בידי החוקרים, וכך נמנעה קליטת התשדורת.

עם זה בר אומר שהמעקב נתן לחוקרים תמונה של מספר הנתקפים והמקומות הגיאוגרפיים שהיוו יעדים של המודיעין האיראני. מתברר שמרבית ההתקפות היו על שוודיה, הולנד, טורקיה וארה"ב. "יכולנו לאפיין חלק מהמתקפות על סמך מאפייני התקשורת והודענו לרשויות החוק באותן מדינות מה הם המזהים, כך שיוכלו להגיע לנתקפים", הוא אומר.

יניב בלמס, ראש מחלקת מחקר סייבר בצ'ק פוינט, הוסיף: "המחקר המשותף חושף טקטיקות התקפה חדשות שלא נראו קודם לכן, ומי שעומד מאחורי מבצעי הריגול הללו מפגין מידה גבוהה של תחכום ולמידת לקחים מקמפיינים קודמים שאותרו. מחקרים מסוג זה שחושפים את היכולות המתקדמות של האירנים מוכיחות עד כמה מסוכנות יכולות להיות מתקפות סייבר כשממשלות משתמשות בהן כנגד אזרחים ומלמדות על החשיבות של שמירה על עירנות גבוהה בשימוש בטלפונים ניידים ומחשבים ביתיים, ולמעשה על כל מכשיר המחובר לאינטרנט".

גל המתקפות הנוכחי של קבוצת Infy האיראנית הוא המשך לסדרת פעולות הקבוצה שפועלת ברציפות מאז 2007, כאשר בשנים האחרונות היא התנהלה מתחת לרדאר. ב-2016 נחשפה הקבוצה בפעם האחרונה על ידי קבוצת מחקר הסייבר UNIT42 של חברת פאלו אלטו נטוורקס, שמצאה מתקפה בין השאר על חברה ישראלית. החוקרים הצליחו אז לשבש את המתקפות ואולם האיראנים סיכלו את השיבוש באמצעות ניתוק התקשורת על ידי חברת התקשורת האיראנית, מה שחשף אותם כגוף ממשלתי איראני. "אני יכול לקבוע בוודאות שהם מופעלים על ידי מינסטריון המודיעין האיראני", אומר בר.

הוא מוסיף: "אנחנו רואים קמפיינים שונים של מתקפות סייבר, שאיראן משקיעה בהם מאמץ אדיר, מצד אחד תקיפות לאיסוף מודיעין ומהצד האחר תקיפות כופרה כמו Pay2key. זה תמרור אזהרה ליכולות שלהם, גם לגרום נזק וגם להביך. כרגע הצלחנו לשים להם מקל בגלגלים, אבל זה משחק חתול ועכבר. אנחנו על הזנב שלהם כבר כמה חודשים טובים, אבל הבנו שבלי שיתוף הפעולה בין כל הגורמים לא נוכל לעצור אותם ולכן החלטנו על הפרסום".