חוקרי חברת הגנת הסייבר ESET הסלובקית חשפו במסיבת עיתונאים שורה של מתקפות סייבר, ככל הנראה מצד צפון קוריאה, על חברות ביטחוניות בתחום התעופה והחלל, במטרה להשיג מידע מודיעיני רגיש. המתקפות התחילו בהודעות לינקדאין לעובדים בחברה, שהתחזו להיות הצעות עבודה אטרקטיביות בחברות אחרות. מאחורי המתקפה, ככל הנראה קבוצת לזרוס (Lazarus) שזכורה מהמתקפות על אולפני סוני וממתקפת הכופרה העולמית Wanncry .

לפי ז'אן-יאן בוטין, ראש מחקר האיומים ב-ESET, החוקרים השתמשו בהתקפות סייבר ממוקדות (Spearphising) על עובדים מסוימים של החברות. במתקפת דיוג (phishing) רגילה התוקפים שולחים מספר גדול של הודעות פיתוי מתוך ידיעה שאחדים מהנמענים יתפתו ללחוץ על הקישורים. במקרה הזה נשלחו ההודעות לעובדים שנבחרו בקפידה בשל תפקידם וההרשאות שהיו להם לכניסה למערכות החברה. התוקפים לא חששו לנהל דיאלוג ישיר מול העובדים ולדון על משרות ומשכורות אפשרויות.

לאחר שהקורבן גילה עניין ראשוני בהצעה, שהגיעה ממי שהתחזה להיות עובד בכיר בחברת Rockwell Collins הידועה, התקיים דיאלוג בין הצדדים והקורבן התבקש לקבל קובץ עם פרטי התעסוקה והמשכורות המוצעות ולפתוח אותו. הקובץ הועבר באמצעות הודעת דואר אלקטרוני וקישור לענן OneDrive. עם פתיחת הקובץ נשתלה ברקע, ללא ידיעת הקורבן, תוכנה זדונית, שנתנה לתוקפים דריסה רגל ראשונית למערכות החברה הנתקפת.

דומיניק ברייטנכר, חוקר נוזקות ב-ESET, אומר כי באמצעות המידע שהשיגו התוקפים מהמחשבים האישיים של העובדים, הם ערכו התקפות ממוקדות נגד חברות תעופה וחלל אירופאיות תוך שימוש בתוכנה זדונית רב-שלבית בשם Inception.dll, ששינתה את המבנה שלה שוב ושוב והתחזתה להיות גרסאות שונות של כלי פיתוח. בנוסף השתמשו התוקפים בכלי שירות מותקנים של Windows לביצוע פעולות זדוניות.

בנוסף לפריצה למחשבי החברות הביטחוניות, ניסו הפורצים גם לגנוב כספים מהחברות. באחד המקרים הם זיהו התכתבות בין הקורבן לבין לקוח בקשר לחשבונית שלא נסגרה, והם ניסו לגרום לקורבן להעביר כסף לחשבון בנק אחר שהם סיפקו לו. באותו שלב התחיל הקורבן לחשוד, מה שהכשיל את ניסיון הגניבה.

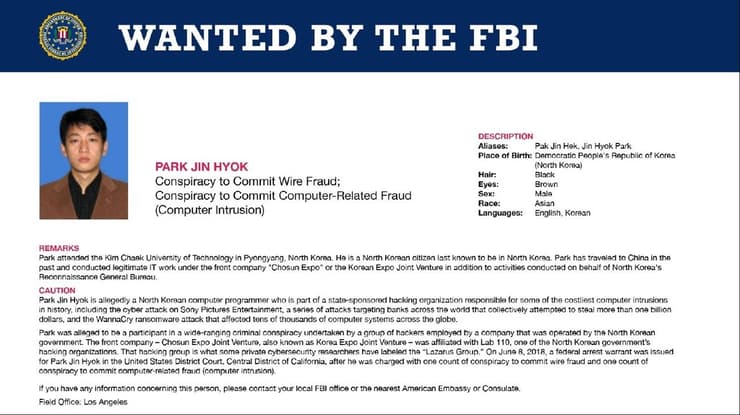

ב-ESET אומרים שטביעות האצבע של המתקפה מובילות להערכה שמדובר בקבוצת לזרוס, קבוצת האקרים מוכרת היטב שבראשה עומד פארק ג'ין יוק מצפון קוריאה, שנמצא ברשימת המבוקשים של ה-FBI. הקבוצה זוהתה כאחראית למתקפות רבות על מערכות בנקאיות בעולם, וכמי שעומדת מאחורי הפריצה למערכות סוני וגניבת סרטים לפני יציאתם לבתי הקולנוע. טביעות האצבע של הקבוצה ניכרות בין השאר בדמיון בקוד של תוכנות התקיפה, שעות היממה שבהן עבדו עליו ונתוני המחשבים שבהן הוא פותח.

בתקופת הקורונה חברות רבות פתחו את המערכות הרגישות שלהן לגישה מרחוק (VPN) של העובדים, כדי לאפשר להם להמשיך ולעבוד. מדובר בפרצה הקוראת לגנב, וחברות הגנת סייבר רבות מדווחות על נסיונות להשיג במרמה את הרשאות ה-VPN של עובדים כדי לחדור למערכות מחשבים רגישות. ב-ESET אומרים שהסכנה הזו היא סיבה נוספת לביסוס הגנות חזקות מפני פריצות ולהדרכת עובדים וקידום מודעות לנושא אבטחת סייבר. חינוך כזה יכול לסייע לעובדים להכיר טכניקות פחות מוכרות של הנדסה חברתית, כמו אלה המשמשות בפעילות זו.