מכירת המידע של לקוחות שירביט נמצאת בעיצומה. לפי נתוני ארנק הביטקוין שפרסמו הפורצים, מסתמן כי שולמו להם עד כה מעל 100 אלף דולר. שגיא בקשי, מנכ"ל חברת Coinmama המתמחה במסחר בביטקוין, מציין כי ניתן לראות בארנק שביום שבת האחרון הועבר לחשבון סכום של 5.4 ביטקוין ומייד לאחר מכן הסכום הועבר לארנק אחר. מנגד טוען אודי ורטהיימר, יועץ בלוקצ'יין וחבר איגוד הביטקוין הישראלי, שמרבית הכסף הועברה מלכתחילה לארנק שלישי. מדובר בסדרת העברות כספים מסתוריות שלא ניתן לקבוע בוודאות מה משמעותן.

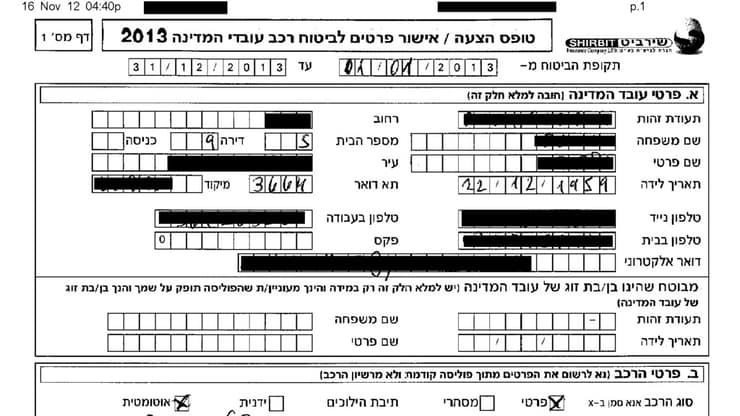

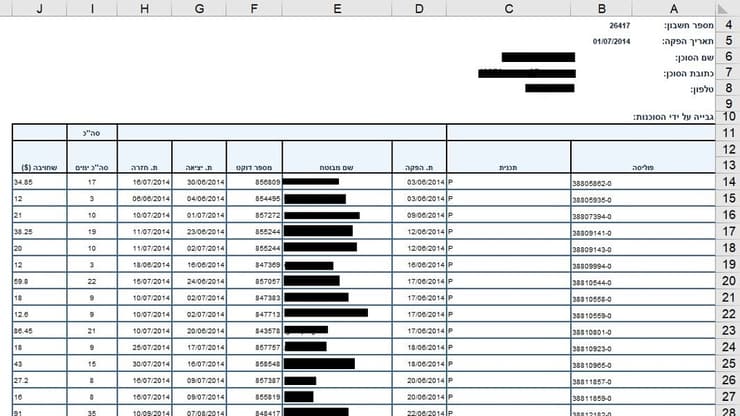

בשירביט טענו, כזכור, כי המניע של התוקפים לא היה כלכלי, וכי הנתונים שהצליחו לשלוף ממערכות החברה הם חסרי ערך כספי משמעותי. במתקפת הסייבר על חברת שירביט דלפה כמות גדולה של נתונים, עשרות טרה-בייטים של מידע לפי טענת הפושעים. בין השאר יש שם צילומים של תעודות זהות, רישיונות נהיגה, תעודות נישואים, סיכומי טיפולים רפואיים, תלושי שכר, חשבוניות על עסקאות של שירביט וספקיה, מועדי נסיעות לחו"ל של מבוטחים בחברה וצילומים של אנשים באירועים חברתיים.

מומחי אבטחת סייבר מתריעים כי מדובר בדליפה חמורה של מידע, שפושעים ברחבי הדארקנט יהיו מוכנים לשלם סכומים גבוהים עבורו. ליעד הרמן, מנכ"ל סייפהאוס, אומר: "הזהות הדיגיטלית של כל אחד מאיתנו היא חלק בלתי נפרד מהזהות האישית שלנו והיא מורכבת מתעודת הזהות, כרטיס אשראי, הסיסמה, המייל והתמונה. האקרים יכולים לעשות דברים רבים, מגניבת זהות דרך קניות בשם מישהו אחר ועד משיכת כספים בשם הקורבן. מי ששם את ידו על המידע של שירביט, קיבל זהויות דיגיטליות רבות שהוא יכול לנצל לרעה".

לירן מור, מומחה סייבר בחברת XGlobe מקבוצת טלדור, אומר: "כל אחד ממבוטחי שירביט חשוף כעת למספר סכנות, שיכולות לצוץ ללא אזהרה. החמורה ביותר היא גניבת זהות כשלקורבן יהיה קשה להוכיח כי לא בו מדובר ואילו האחראים ייצאו בלא פגע". זוהר פנחסי, מנכ"ל חברת אבטחת הסייבר MonsterCloud, אומר: "המידע שווה כסף וככל שאתה יותר יצירתי בהנדסה חברתית (social engineering) ואתה מבין איך המוח האנושי עובד, אתה יכול לנצל לרעה את המסמכים ואת המניפולציה שעבריינים מפעילים על בעל המסמך ואפשרות הסחיטה ממנו".

מארק לחטיק, חוקר אבטחה בחברת הסייבר קספרסקי: "אחת הסכנות המיידיות היא שימוש בפרטים כדי לחזק טקטיקות התחזות של תוקפים וחדירה לארגונים במטרה לשתול נוזקה שנותנת לתוקפים יכולת שליטה במחשב הקורבן". ד"ר טל פבל, ראש התמחות אבטחת סייבר במכללת תל-אביב יפו: "אלו מסמכים אישיים, בעלי חשיבות רבה לבעליהם, לחברת הביטוח וכן לשלל גורמים עוינים היכולים לנצל אותם ואת המידע בהם לרעה. בין השאר ניתן לסחור במידע זה ולמכור אותו לגורמים עבריינים, לטרוריסטים או לשחקנים מדינתיים שונים".

כך מנצלים את הפרטים שלכם

מה אפשר לעשות עם המסמכים שדלפו? הנה כמה דוגמאות מדאיגות שהמומחים מתארים:

פישינג ממוקד אישית – הצלבה בין מספרי תעודות הזהות שדלפו בעבר עם מספרי התעודות שדלפו משירביט מאפשרת לבנות מאגר מידע חדש ומאומת, שערכו רב עבור עבריינים. באמצעותו הם יכולים לעשות מתקפות דיוג צילצל (spear phishing) על אנשים מסוימים, שהם מזהים כבעלי פוטנציאל עבורם: מנהלים בכירים, אנשי מערכת הביטחון, בעלי הון, ולהשתמש במידע שנצבר אודותיהם כדי להוליך אותם שולל.

וישינג – בין הנתונים שדלפו יש גם קובצי קול עם הקלטת שיחות עם הלקוחות ("לצורכי בקרת שירות", זוכרים?). קבצים אלה יכולים לשמש למתקפות וישינג (vishing) שבהן מזייפים שיחה קולית במטרה להורות לעובד במקום העבודה להעביר כספים או פעולה מזיקה דומה.

מתקפת פישינג - בין הנתונים שדלפו יש גם כתובת מייל ומספרי טלפון פעילים ומאומתים. הנתונים האלה יכולים לשמש לשיגור מתקפות רחבות על לקוחות שירביט באמצעות מיילים, הודעות ווטסאפ והודעות SMS.

חדירה לארגונים - על בסיס המידע המאומת של הקורבנות ושיטות הנדסה חברתית של איתור הקורבנות ברשתות החברתיות הפושעים בונים פרופיל מלא של הקורבן. המידע שדלף מאפשר אפילו לדעת מתי הוא נסע לחו"ל וכמה שעות נוספות עבד בחודש מסוים. עם המידע הזה ניתן להזדהות בחברה שבה עובד הקורבן, ולפתוח גישה למחשב שתאפשר את אירוע הסייבר או הכופרה הבא.

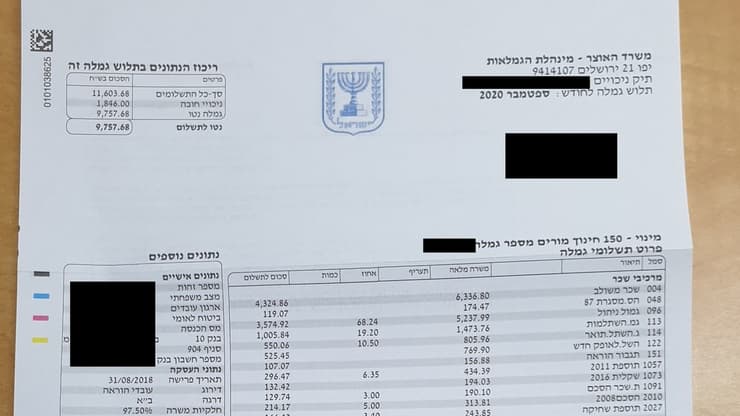

הוצאת כספים מהממשלה – תעודות הזהות שדלפו כעת מכילות נתון זהב מבחינת העבריינים: תאריך הנפקת התעודה. נתון זה, שנחשב "מוכמן" מאפשר להיכנס לאתרים רבים של הממשלה, בהם "הר הכסף" ו"הר הביטוח" שם ניתן לקבל כספים שמגיעים לקורבן המתקפה.

מתקפת ברוט פורס יעילה – כשהאקר מנסה לזהות סיסמה חזקה של הקורבן (באמצעות "ברוט פורס" - נסיונות חוזרים רבים), זה עלול לקחת זמן רב. אבל על בסיס מידע של הקורבן כמו מספר תעודת זהות, רישיון נהיגה או שמות הילדים, אפשר להגיע לסיסמה של הקורבן במהירות רבה יותר.

פריצה לבית הקורבן – באמצעות מידע מטופס טיפול רפואי בתאונת עבודה, כמו שדלף כעת, העבריין יכול להתקשר לאדם ולהזדהות כמשטרת ישראל, לברר מה תכולת הבית ומי גר בו. לאחר מכן להתקשר כנציג הביטוח הלאומי ולזמן אותו לדיון בתביעתו, ובזמן שהוא ייצא לפרוץ לביתו.

השגת כספים במרמה – עבריין יכול להשתמש בסיכומי דו"חות אשפוז שדלפו כעת, להתקשר לקורבנות ולהזדהות כנציג בית החולים, ולדרוש תשלום חוב שנותר. את התשלום הוא יכול לגבות בהעברה בנקאית לחשבונו, או לקבל את פרטי כרטיס האשראי של הקורבן.

סחיטה - המסמכים הרפואיים של מבוטחים בעלי עמדות בכירות בחברות פרטיות וממשלתיות כוללים שימוש בתרופות, סמים וכל ההיסטוריה הרפואית של האדם. מי שקונה את המידע הזה יכול לסחוט את אותם אנשים ולפגוע בהמשך הקריירה שלהם ולדרוש כופר עבור הסתרת המידע.

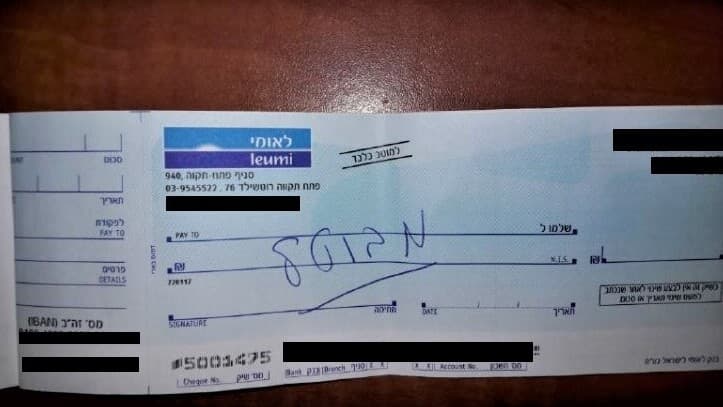

תצלום צ'ק עם פרטי בעלי החשבון – העבריין יכול לשלם עבור קניות בהעברה מחשבון הבנק הזה. הוא גם יכול לפתוח באמצעותו חשבונות חשמל או טלפון ולגרום לקורבן להסתבך עם תשלומים שלא שילם, עיקול חשבונות והוצאה לפועל.

קבלו כמה עצות

מה אפשר לעשות? אם אתם בין הלקוחות שפרטיהם הודלפו, לא הרבה כנראה. אבל הנה הפעולות שהמומחים ממליצים עליהן:

- להחליף סיסמאות. זה המובן מאליו. בהזדמנות זאת החליפו לסיסמה חדשה וצרו אימות כפול, כזה ששולח לכם הודעה לטלפון לפני שמתאפשרת כל פעולה.

- לחסום את כרטיס האשראי ולהחליף אותו. אם אתם לקוחות שירביט, עשו זאת. יש חשש שמאגר כרטיסי האשראי של שירביט דלף גם הוא למרות שבינתיים אין לכך הוכחה.

- להחליף תעודת זהות. אם אתם בתפקיד רגיש, מישהו עלול להשתמש בזהות שלכם לגרימת נזק.

- להיות חשדנים לגבי כל קישור שמגיע במייל, בווטסאפ או SMS: הנתונים החדשים עלולים לשמש למתקפת פישינג נרחבת. לא ללחוץ על קישורים, נקודה.

- מעכשיו, לא למסור מידע מיותר. אם החברה מתעקשת על קבלת מסמכים, לדרוש שיושמדו לאחר השימוש. להעדיף תשלום בהוראת קבע על שימוש בכרטיס אשראי. לצמצם ככל הניתן את הפרטים שמוסרים לחברה.