שיעור ההצלחה של מתקפות הפישינג בישראל נמצא בעלייה מדאיגה: מנתוני קספרסקי שהגיעו לידי ynet עולה כי במהלך שנת 2020 בוצעו בישראל למעלה מחצי מיליון (511,161) ניסיונות פישינג מוצלחים, עלייה של 35 אחוזים לעומת שנת 2019. נתון מדאיג נוסף: עלייה של כ-30 אחוזים במתקפות כופרה על חברות ומשרדים בישראל. מספר מתקפות הכופרה הכולל על ישראל ב-2020 היה 518, לעומת 398 מתקפות כאלה בשנה שקדמה לה.

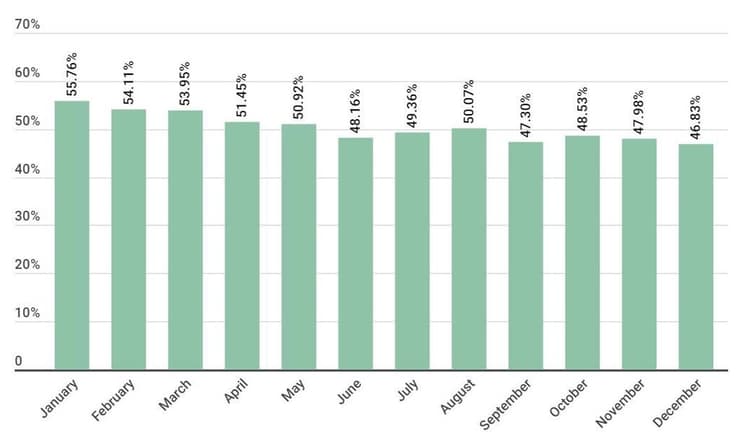

חברת קספרסקי (Kaspersky Security Network – KSN) פרסמה היום את דו"ח הפישינג והספאם השנתי שלה. בין ממצאי הדו"ח: יותר ממחצית מהמיילים בעולם הם נסיונות ספאם והונאה. שיעור הספאם מתוך כלל המיילים היה 50.37 אחוזים, ויחד עם זה מדובר בירידה של 6.14 אחוזים לעומת 2019. בישראל המצב אף טוב יותר ושיעור הספאם כאן הגיע ל-42 אחוזים בלבד. לפי נתוני קספרסקי, המדינה הבולטת שממנה יוצא דואר ספאם היא רוסיה, עם שיעור של 21 אחוזים מכלל דואר הספאם.

תוכנות קספרסקי הצליחו למנוע הפעלה של 184 מיליון קבצים זדוניים שצורפו למיילים בשנת 2020. מתברר כי הווירוסים שהיו בשימוש בנפוץ ביותר הם ממשפחת Trojan.Win32.Agentb, תוכנות זדוניות שנועדו לפגוע בנתונים במחשב, להעתיק אותם ואף לחסום כל אפשרות להשתמש בהם. כמו כן, נחסמו 435 מיליון ניסיונות פיתוי של המשתמשים להיכנס לאתרי הונאה, בהם מנסים לגנוב את פרטי זיהותו של הקורבן.

בדו"ח מתוארות המגמות המרכזיות בהונאה בשנה החולפת. כך למשל מתברר שחל גידול משמעותי במתקפות בהן מתחזים הפושעים לשירות לקוחות של חברות גדולות כמו אמזון, פייפאל או מיקרוסופט. החידוש השנה היה צירופם של מספרי טלפון למיילים, כדי לשוות להם מראה אמין. וכך, במסווה של שירות, אישור הזמנה או פתרון בעייה טכנית הקורבן התבקש להתקשר למספר טלפון. כמובן שלמיילים צורפו גם קישורים זדוניים והמשתמש שהניח שמדובר במייל לגיטימי התפתה ללחוץ על הקישור במקום לנהל שיחה כביכול עם שירות הלקוחות.

מגמה בולטת נוספת הייתה ניסיון סחיטה מקורבנות תמימים. למיילים שבהם התוקף טוען כי הקליט את הקורבן במצבים מביכים, נוספו בשנה שחלפה מיילים שבהם יש טענה כי הקורבן הוקלט באמצעות תכונה סודית של מערכת זום. בגרסה מעודכנת של הונאת הנסיך הניגרי, שלחו התוקפים בחלק מהמקרים סרטוני וידאו של אנשים מפורסמים שהושפלו כהמחשה לרצינות כוונותיהם.

אבל התופעה המשמעותית יותר הייתה נסיונות הסחיטה המתגברים כנגד חברות. היו חברות שקיבלו איומים כי אם לא ישלמו כופר בביטקוין הם יחטפו מתקפת DDOS , שבעקבותיה לא ניתן יהיה להשתמש בשירותי החברה, באתר או במערכת המייל. היו תוקפים שהוסיפו איום לפגוע במוניטין של החברה אם לא תשלם. במקרה קיצוני במיוחד התוקפים הודיעו כי שתלו פצצה במשרדי החברה ודרשו 20 אלף דולר כדי לא להפעיל אותה. הם איימו כי אם תעורב המשטרה הם יפוצצו את הפצצה.

4 צפייה בגלריה

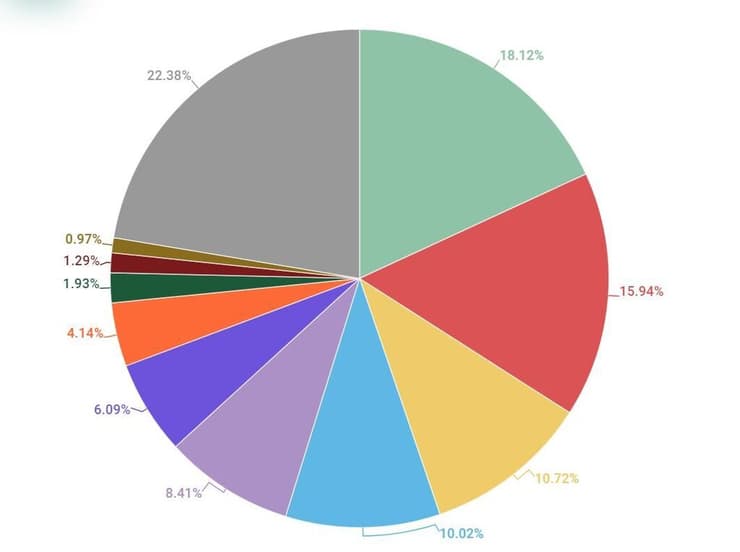

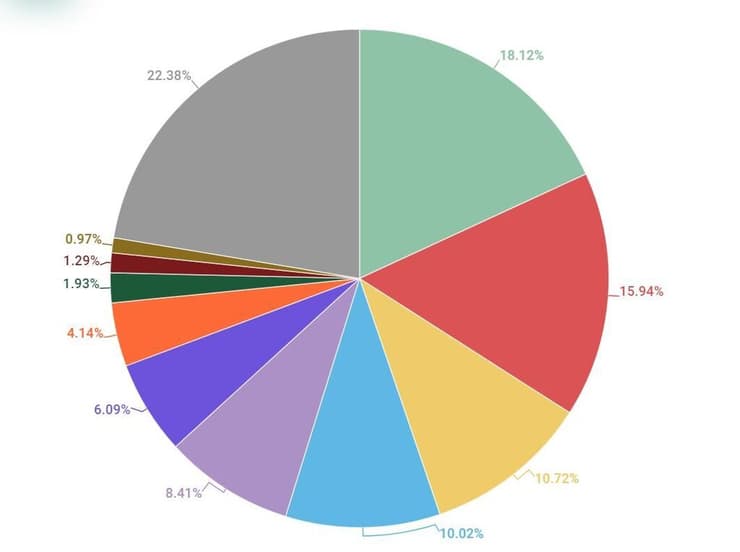

יעדי התקפות לפי סקטורים (מהגדול לקטן): חנויות מקוונות, אתרי אינטרנט, בנקים,

רשתות חברתיות, מערכות תשלום, חברות תקשורת, שירותי מחשוב, שירותים פיננסיים ואחרים

(מקור: Kasparsky)

המתקפות העיקריות על הסקטור העסקי היו כאלה שנועדו להוציא שם משתמש וסיסמה מאחד העובדים, מה שמשמש לאחר מכן כווקטור חדירה למחשבי הארגון. כדי להשיג מטרה זו גילו התוקפים יצירתיות רבה: שלחו מסמכים מקוונים שהפתיחה שלהם מחייבת הכנסת שם וסיסמה, וכן קישורים לאתרים שנראו בדיוק כמו אתרי החברות הרשמיים שרק מוודאים את זהות המשתמש. היה גם שימוש בהודעות קוליות, שכדי לשמוע אותן יש להכניס פרטים אישיים או הזמנה לשיחות זום עם תנאי דומה.

הקורונה שימשה פושעי סייבר רבים ככיסוי למטרותיהם הנפשעות. היו מתקפות רבות שהציעו לקורבנות קבלת מענקים לעסקים או הקלות מס, ולשם כך הם נדרשו למלא טפסים עם מלוא פרטי החברה, ובחלק מהמקרים גם לשלם עמלה. קמפיינים זדוניים התחזו להיות ארגון הבריאות העולמי (WHO) או שירות משלוחים כזה או אחר, והקישור בהודעות האלה שתל נוזקה בטלפון של הקורבנות. בגרסה מעודכנת של תרמית הנסיך הניגרי, היו מיילים שבהם עורך דין כביכול של אדם שנפטר מקורונה, מבשר לקורבן שהוא קיבל ירושה גדולה, אם רק ילחץ על הקישור.

נעם פרוימוביץ', מנכ"ל קספרסקי ישראל, אומר: "הימים בהם האקרים מתמקדים בהפצה המונית של נוזקות כבר מאחורינו. כיום, יותר ויותר פושעי סייבר וקבוצות APT בוחרים באופן קפדני ארגונים עם פרופיל עסקי גבוה, מהם הם יכולים לדרוש סכומי כופר גבוהים יותר. אנו צפויים לראות במהלך 2021 יותר נוזקות מסוג כופרה (Ransomware) שיכוונו לא רק אל גופים עסקיים, אלא גם ינסו לשבש את פעילותם של בתי חולים, רשתות מזון וגופים חיוניים אחרים".