קבוצת התקיפה האיראנית Pay2key ממשיכה להטיל את חיתתה על המשק הישראלי ועל תעשיית הסייבר, והיא מודיעה כי פרצה לעוד חברה ישראלית. הקבוצה אינה מציינת את שם החברה וטוענת כי מחר תפרסם מסמכים שנגנבו משרתי החברה. לטענתה מדובר בתקיפת "שרשרת אספקה", שנובעת מהמידע שנגנב מחברת פורטנוקס (Portnox) הישראלית ונחשף בשבוע שעבר.

המשק הישראלי וגם התעשייה הביטחונית הישראלית ספגו שורה של מתקפות מסוכנות, חלקן משפילות, בחודשיים האחרונים. כל המתקפות משויכות לקבוצות האקרים איראניים. ככל הידוע, לא התבצעו מתקפות נגד ישראליות בזמן זה באיראן. החשש הוא שישראל הולכת ומאבדת את כושר הרתעת הסייבר שלה, והחוצפה של התוקפים הולכת ומתגברת.

ישראל הרשמית שותקת לנוכח המתקפות האלה. רבים מאמינים, שהשקט מעיד על תשובה ישראלית ניצחת, שמתבשלת עכשיו. אבל יש כאלה שלא רוצים להמתין. אנחנו חושפים כאן לראשונה התארגנות של קבוצת תקיפת סייבר ישראלית פרטית, שמחליטה לנקום באיראנים ולהשיב להם בכלים שלהם. מולם פועלים משמשים מזוייפים, ככל הנראה איראנים, במטרה להגביר את האפקט התודעתי. בתוך כך, במגזר העסקי מחפשים פתרונות הגנה חדשים, נוספים על אלה שהמדינה מעמידה לרשות החברות העסקיות.

ישראל ואיראן נמצאות במלחמת סייבר מתמשכת לאורך השנים האחרונות. הנה תקציר הפרקים האחרונים. באפריל השנה נחשף ב-ynet, כי האיראנים ביצעו מתקפה נרחבת על מתקני המים של ישראל. במאי שובשה פעילות נמל שהיד רגאי באיראן. ביולי שוב תקפו האיראנים מתקני מים בישראל. באוקטובר ספגה איראן מתקפת סייבר נרחבת שגרמה להשבתת כמה משירותי המחשבים שהותקפו. כל זה מוביל אותנו לשרשרת האירועים שהתחילה בחודש נובמבר.

2.11.2020

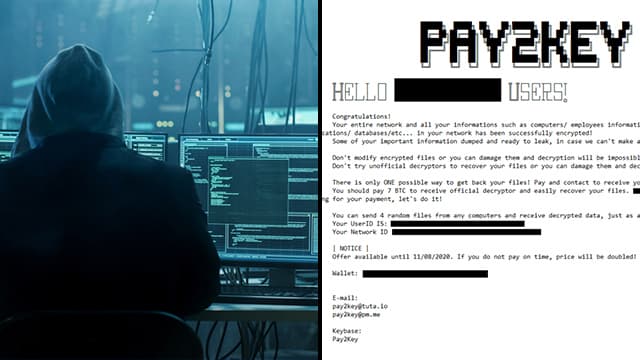

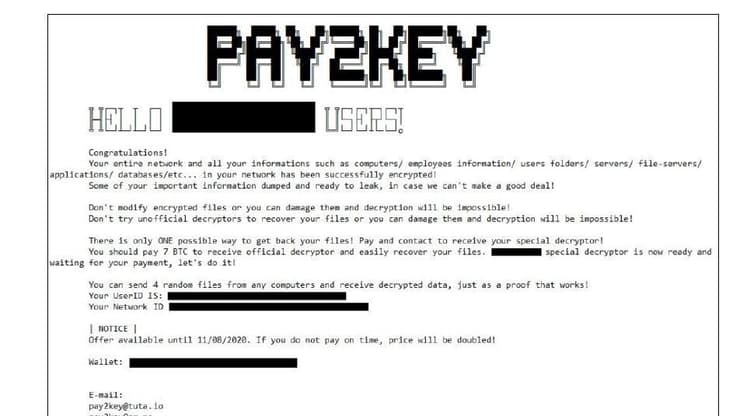

מתקפת נובמבר. "עשרות משרדי עורכי דין ואדריכלים נמצאים כעת תחת מתקפת כופרה, ככל הנראה מהגדולות שידעה ישראל עד כה" הייתה כותרת החשיפה של ynet. בהמשך התברר שמדובר בכ-80 ארגונים שנתקפו, בהם גם חברות תעשייתיות וחברות הייטק. הקבוצה האחראית לתקיפה היא Pay2key, שזו היתה הופעת הבכורה שלה. חלק מהחברות שסירבו לשלם כופר, מצאו את הקבצים הכי רגישים שלהם מתפרסמים בדארקנט, כפי שנחשף ב-ynet לאחר מכן.

1.12.2020

תקיפת הסייבר שהסעירה את המדינה: השרתים של חברת הביטוח שירביט נפרצו, מידע רב אודות לקוחות החברה נגנב. מה שהפך את האירוע הזה למכונן, היתה התנהגות התוקף המסתורי, שכינה את עצמו "צל שחור" (Black Shadow): הוא פרסם בצורה לגלגנית ומתחכמת ובגלוי, בקבוצת טלגרם, קבצים, מסמכים, תמונות ואפילו קיים דיאלוג עם עיתונאים. לאחר מכן גם הציג דרישת כופר, שהלכה וגדלה. מנגד טענו בחברה, ואיתם גם הגופים הממשלתיים המעורבים, שמדובר בתקיפה עם מטרות מדינתיות, חלק מהמערכה מול איראן. לפי המומחים שירביט ניהלה מערכת הגנת סייבר רשלנית ולא מעודכנת והקלה מאוד על התוקפים. מאז שודרגו מערכות ההגנה שלה, אבל המידע של לקוחותיה ממשיך להסתובב בדארקנט, וייתכן ונמכר בכמה מחזורים תמורת סכומים גדולים.

11.12.2020

העיסוק התקשורתי בפריצה לשירביט נקטע כשמתקפת סייבר חדשה נחשפה: הפריצה לחברת התוכנה עמיטל, ספקית של מרבית חברות הלוגיסטיקה והשינוע בישראל. בניגוד לשירביט, המתקפה הזו התגלתה כמסוכנת ביותר. התוקפים, שזהותם לא התבררה, הצליחו להחדיר נוזקה לתוך חברות הלוגיסטיקה בישראל, שהיתה מסוגלת לעצור את פעילותן בלחיצת כפתור. לפחות שלוש מהחברות מטפלות במשלוחי חיסוני הקורונה לישראל. ואולם פעולה מהירה של מערך הסייבר, שזיהה את המתקפה ממש בשעת ה-ש', הצליחה לנטרל את הפצצה. למיטב הידוע, התוקפים לא יצרו קשר עם החברה ולמעשה התפוגגו מתוסכלים, יש להניח.

13.12.2020

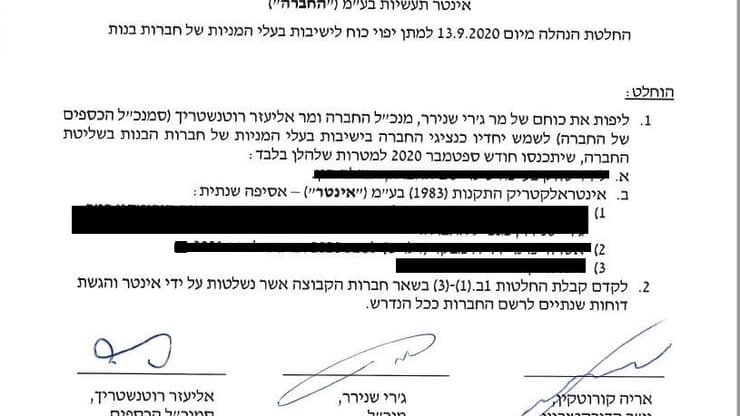

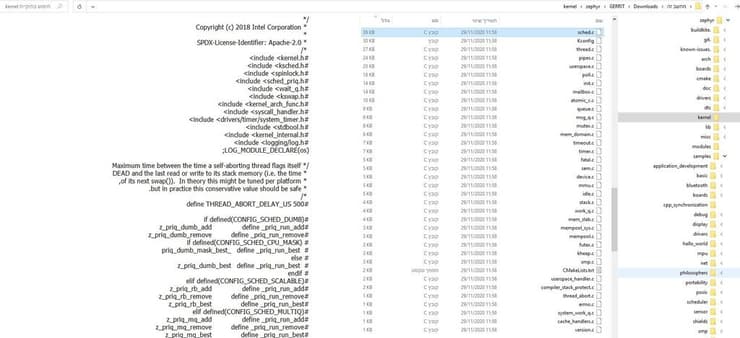

לא עברו אלא יומיים, וקבוצת תקיפת הסייבר Pay2Key מודיעה על הצלחה בגניבת מידע בכמות גדולה מחברת הבאנה לאבס, שבבעלות אינטל. התוקפים הצליחו לשלוף את כל הקבצים על השרת של הבאנה, או במילים אחרות את כל הקניין הרוחני של החברה, שעומד מאחורי ייצור שבבי הבינה המלאכותית שבחוד החנית בתחרות מול Nvidia, המתחרה הגדולה. בהומור הלעגני המאפיין את הקבוצה הם נתנו לאינטל 72 שעות לשלם להם כופר, בסכום שלא פורסם. אינטל לא שילמה, וכל הקוד של הבאנה שוכן היום באתר הדארקנט, זמין לכל דורש.

20.12.2020

קבוצת Pay2Key ממשיכה להתל בהגנת הסייבר הישראלית. הקבוצה מממשת התרעה שנתנה שלושה ימים לפני כן, וחושפת מסמכים שגנבה מתוך לא אחרת מחברת אלתא של התעשייה האווירית. כמות המידע שפורסמה אינה גדולה, אבל ההשפלה צורבת: ההאקרים פרסמו רשימה של משתמשי המערכת, בהם שמותיהם וססמאותיהם של מנהלי תחומי הגנת הסייבר של החברה. התוקפים איימו גם לפרסם מסמכים טכניים, סרטוני וידאו, מחקרים ופרויקטים, דבר שלא קרה. לא ברור אם התעשייה האווירית שילמה כופר לתוקפים, ונשמעת הערכה כי המידע הועבר לממשל בטהרן.

24.12.20

לפני חמישה ימים חזרו קבוצת Pay2Key והפתיעו כשהם גורמים מבוכה קשה לתעשיית הסייבר הישראלית: הם פרצו לחברת אבטחת הסייבר הישראלית פורטנוקס, מהחברות הבולטות בתחום, וגנבו קבצים בהם רשימת כל לקוחות פורטנוקס והסיסמאות שלהם, מסמכים עם ריכוז בעיות תקשורת ואבטחה אצל 38 לקוחות החברה, בהן משרד ראש הממשלה, רפאל, אמדוקס, בזק, אלביט, אל-על, סופרפארם ועוד ואיימו לפרסם טרה-בייט מידע נוסף. החברה פרסמה הודעה קצרה, אך לא מסרה אם נדרשה לשלם כופר.

לחשוף את התוקפים האיראניים

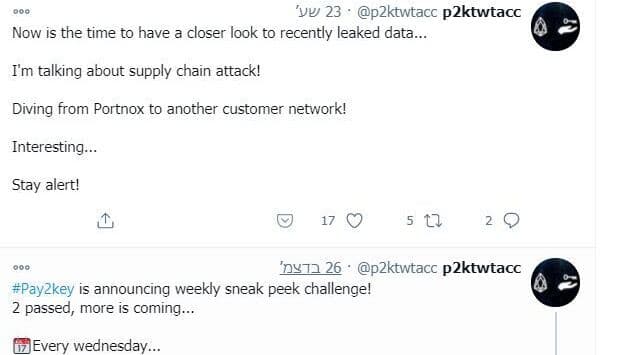

והנה אנחנו מגיעים למופע הבא בקרקס שמנהלת קבוצת Pay2key. בתחילת השבוע היא הכריזה על "אתגר ההצצה השבועי", שלפיו מדי יום רביעי בכוונתה לחשוף פריצה חדשה לחברה ישראלית. "פריצת השבוע" תיחשף מחר ולפי רמזים נוספים שפורסמו מדובר באחת מהלקוחות של פורטנוקס, "אני מדבר על מתקפת שרשרת אספקה! צולל מפורטנוקס לרשת של לקוח אחר שלה. מעניין... הישארו דרוכים!" מצייץ התוקף.

אף אחד לא מוכן להתנבא מי עומד להיחשף הפעם, אבל ההנחה היא שכרגיל אצלם, Pay2key יעמדו מאחורי מה שהבטיחו. זה לא שהם באמת מנהלים קרב ראש בראש מול מומחי הגנת הסייבר הישראלים. הפריצות שהם מפרסמים התרחשו ככל הנראה במחצית 2019. "הם לא מסי", אומר עמרי שגב מויאל, מנכ"ל חברת הסייבר Profero, "מסי אומר לך איפה הוא מתכוון לשים את כדור, ועדיין השוער לא מספיק להגיע אליו. הם כבר יודעים לאיזו חברה הם פרצו וכך הם מייצרים קמפיין תודעתי. הפריצה כבר מזמן נגמרה".

מי הם Pay2key? חברת הסייבר קלירסקיי (ClearSky) פרסמה הערכה שמדובר בחלק מקבוצה איראנית רחבה שמכונה "גור שועלים" (Foxkitten), אחת מכמה קבוצות איראניות מסוכנות. מרבית המומחים מסכימים עם הערכה זו. המחלוקת היא האם מטרת הקבוצה היא סחיטת דמי כופר או שמא קמפיין תודעתי ויצירת פאניקה. שגב מויאל מעריך כי מדובר בשילוב של השניים.

קמפיין התקיפה ממנהל למעשה בשלוש זירות נפרדות: בעומק רשת האינטרנט דרכה מצליחים התוקפים לחדור למחשבי החברות המותקפות, בעומק הדארקנט, הרשת האפלה, שם הם יכולים לפרסם ללא חשש את המסמכים המודלפים, ובפלטפורמת טוויטר שם הם מנהלים את הקמפיין התודעתי. טוויטר חסמה את המשתמש שפתחו מספר פעמים, והם פתחו משתמש חדש שוב ושוב.

במקביל ל-Pay2key מתנהלים עוד מספר חשבונות מזויפים בטוויטר, שמהדהדים את הישגי הקבוצה ודואגים לפרש אותם. למשל אחד, הנושא את השם "עידו כהן", מתיימר להיות מומחה סייבר, אך בעיקר מפיץ את התקיפות, בלוויית טקסט בעברית צחה: "נראה שקבוצת הכופר האיראנית מעלים קצב. זה כנראה הולך להיות מעניין...", הוא כותב, "אם הייתה אזעקת צבע אדום לאירועי סייבר על מדינת ישראל ברגע זה היו סירנות בכל גוש דן, אך מול קבוצת האקרים איראנים השתיקה רועמת". מולו גולשים אחרים, שמתכתשים איתו ומנסים להסיר את המסכה. מעניין בטוויטר.

אפשר לאפיין את השבועות האחרונים בשתיקה של כל הרשויות הממשלתיות הישראליות. מערך הסייבר הלאומי לא התייחס לתקיפות האחרונות. ממשרד שר הדיגיטל דודי אמסלם נמסר בתגובה לפנייתנו כי השר אינו ממונה על תחום הסייבר ואנו מוזמנים לפנות למשרד ראש הממשלה. ממשרד ראש הממשלה הפנו אותנו למערך הסייבר. מערך הסייבר לא הגיב.

יכול להיות שברקע מתבשלת פעילות ישראלית חשאית, אנחנו לא יודעים. מה שבטוח, שאנשי סייבר ישראלים לוקחים את האירועים האלה בצורה קשה. בשבועות האחרונים מתגבשת קבוצה של אנשי סייבר ישראלים, שמתכוונת לפעול כנגד קבוצת Pay2key ולהשבית אותה. מוביל את קבוצה גולש אנונימי שמכנה את עצמו 0x972DC , אשר מגייס אנשי סייבר נוספים במטרה לפעול במשותף כנגד האיראנים. עד כה הוא פרסם תמונות ונתונים שונים על משתפי פעולה עם האיראנים והוא מבטיח לחשוף את זהותם.

שוחחנו עם איש הסייבר ע', מי שמאחורי הכינוי 0x972DC. לדבריו הוא חוקר סייבר באחת החברות הפעילות בתחום, וכמוהו שאר חברי הקבוצה: מפתחי כלי תקיפה, חוקרי חולשות, אחד מהם דובר פרסית רהוטה. לוחמי סייבר בזמנם הפנוי. המידע שנאסף על ידם עד כה מעיד ש-Pay2key היא קבוצה שממומנת על ידי איראן, אבל השיטות שלה פחות מתקדמות מהקבוצות האחרות, ומטרתם לעורר בהלה.

מה אתם מנסים לעשות?

"המטרה היא פשוט לחשוף אותם. הכלים הרגילים שיש בחברות הגנת סייבר לא מספיקים ולכן אנחנו בונים מתווה יותר מתוחכם, עם אלמנט התקפי, במטרה להגיע לאחד השרתים ולהבין אם זו רשת ממשלתית או צבאית. חוץ מזה אנחנו רוצים להסב להם נזק, לשבש להם את התוכניות, אולי להרוס להם את המחשבים".

מה שאתם עושים, זה לא התפקיד של מערכת הביטחון?

"אני בטוח שגם צה"ל וגם המוסד וגם בשב"כ, לפי מה שפורסם, עשו תקיפות ברמה הרבה יותר גבוהה. אני חושב שהם יודעים יותר מאיתנו מי האנשים שמאחורי הדבר הזה, ואני די בטוח שהם לא מתמקדים בקבוצה הזו ספציפית כי יש קבוצות חזקות יותר. יש חשש שאולי נשבש, לא במודע, פעילות שמתנהלת, אבל אנחנו לוקחים את זה בחשבון".

הרתעת הסייבר של ישראל נפגעה

בהנחה שהפיתרון לא יימצא בפעולות גרילה כנגד קבוצות תקיפת סייבר איראניות, השאלה ששואלים רבים היא האם כושר הרתעת הסייבר של ישראל נפגע בתקופה האחרונה, ומה דרך הפעולה שישראל צריכה לנקוט בה. אומר שגב מויאל: "מזה שנים ברור שהבטן הרכה של ישראל, העורף, הוא לא מספיק מאובטח. התדמית של 'אומת הסייבר' טובה ונכונה, אבל ביומיום יש חוסר מטורף באנשים טובים, בתקציבים, ואין דרכי עבודה והליכים מסודרים".

ובכל זאת כשחברה כמו פורטנוקס נפרצת, אולי הלקוחות חוששים שהיא לא יכולה לספק את הסחורה?

"גם FireEye נפרצה, גם ה-NSA נפרצו, גם קראוד-סטרייק הגדולה ואפילו פאלו-אלטו נפרצו. בארגון גדול, ממשלתי או ביטחוני, קשה לארגן הגנה מושלמת ולכן חשוב להיות מוכן ליום שנפרצת. דוקטרינת 'נעצור הכל' לא עובדת. השאלה לאיזה עומק ובמשך כמה זמן ומה תהיה מהירות הטיפול בזה. וגם שיהיו כל הגיבויים והמוכנות לשעת חירום, שכיום הם ברמה לא מספקת כנראה".

תדמית ישראל כמעצמת סייבר נפגעה?

"חד משמעית כן. אבל היא נפגעה פנימית, אני לא יודע אם בעולם למישהו היה זמן בשבילנו. פנימית, בוודאות האיראניים הצליחו במשימתם - לפגוע בתדמית הבלתי חדירה של ישראל, תדמית שהיתה שגוייה דרך אגב. אני חושב שהציבור הרחב מבין שאנחנו בבניין זכוכית, שהכל פריץ. אין כיפת ברזל בתחום הסייבר בישראל. אבל כיפת ברזל היא פיתרון קסם. מה שצריך זה הליכים ארוכים, מסודרים, ומושרשים וזה בדיוק מה שישראל לא יודעת לעשות".

שבתאי שובל, מנכ"ל SDS ועמית מחקר במכון למדיניות נגד טרור במרכז הבינתחומי הרצליה, אומר שמאבקי הסייבר הם משחק בקווים אדומים, ממש כמו הטילים מלבנון או מעזה, שמנוהלים מטהרן. "עכשיו אנחנו למדים, שיש מגבלות לכוח, להרתעה יש מגבלות. הפער הולך ומצטמצם ולאיראנים יש יכולות משתפרות. בינתיים הם מציקים לנו אנחנו מציקים להם והשאלה מה הנזק שיהפוך את יריב לתוקפני. זו הסכנה במשחקים של קווים אדומים".

שובל מציע מדיניות ישראלית תקיפה מול חברות המשק: איסור בחוק על תשלומי כופר לתוקפי סייבר, ובמקביל הגנה מפני תביעות לקוחות וקרן שתפצה על נזקים אם יהיו. לדבריו התוצאה תהיה התמגנות מסיבית של החברות שכן מנהלים יירתעו מחשש לענישה פלילית. "ההתאוששות חשובה יותר מהגנה", הוא אומר.

אמיר בראל, מייסד משותף ומנכ"ל המכללה להכשרות סייבר ITSAFE, סבור שהפגיעה בישראל אינה מהותית: "יש Kiddies, שעושים שטויות ורק מנסים לעשות נזק תדמיתי, ויש נזק שבו מדליפים מידע קריטי. לכולנו יש אחריות להגיד את הדברים האלה בעולם. זה הזמן להראות את הכוח שלנו ואת החוסן שלנו ובאמת אנחנו מהמתקדמים ביותר בעולם. אני חושב שזה רק ישפר אותנו כאומת סייבר כי אנחנו נערכים לכך, יש לנו אנשים מצוינים באמת, ודעתנו נשמעת בכל מקום בעולם".