קבוצת תקיפת סייבר לבנונית המזוהה עם החיזבאללה תקפה מאות חברות תקשורת ואינטרנט בעולם ובישראל במטרה לאסוף מודיעין ולגנוב מידע, כך מגלה דו"ח של חברת אבטחת הסייבר קלירסקיי. קבוצת התקיפה הלבנונית פועלת מתוך מניעים פוליטיים ואידיאולוגיים בהשראה איראנית ומכוונת את מתקפותיה נגד יחידים, חברות ומוסדות ברחבי העולם.

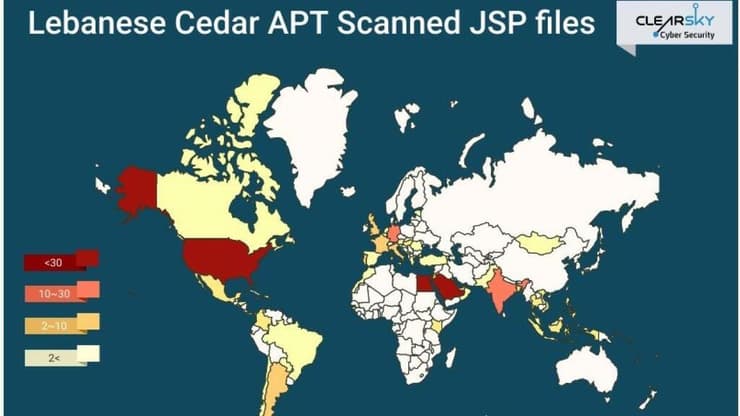

הקבוצה, המכונה "ארזי הלבנון", פעלה בפרופיל נמוך מאז 2012 ופרצה לכ-250 חברות, בארצות הברית, בריטניה, הודו, וגם במזרח התיכון: מצרים, ירדן, לבנון, ישראל ואפילו הרשות הפלסטינית. להערכת החוקרים התוקפים הצליחו להשיג מידע רב באמצעות מתקפות אלה, כולל נתונים רגישים על הלקוחות, על שיחות הטלפון שניהלו ועל המיקום שלהם.

בין החברות שהותקפו מוזכרת חברת הסלולר Vodafone במצרים, Frontier Communications בארה"ב, SaudiNet בערב הסעודית, Vtel בירדן, Etisalat באיחוד האמירויות ו-Hadara ברשות הפלסטינית. הדו"ח אינו מפרט את שמות החברות הישראליות שהותקפו.

מנכ"ל קלירסקיי, בועז דולב, אמר בשיחה עם ynet: "אנחנו עדים למאמץ מתמשך של קבוצות תקיפה איראניות ולבנוניות לחדור לחברות ולגופים ישראלים. אני מקווה שפרסום הדו"ח יעודד את הארגונים להגן על עצמם בצורה הנדרשת וכך ימנע המשך פעולתה של הקבוצה".

המתקפות של ארזי הלבנון נעשו בטכניקות של האקרים איראניים, באמצעות ניצול חולשות מוכרות וחולשות יום אפס בשרתי האינטרנט מתוצרת אוראקל ואטלאסיאן והתקנה של קוד Webshell לשליטה מרחוק. דולב מציין כי מדובר במתקפות מסוג פחות מוכר, שאינן מבוססות על קמפיין מיילים אלא מבצעות חדירה ישירה לשרתי אינטרנט של הקורבנות.

פעילותה של הקבוצה נחשפה ב-2015, כשחוקרי צ'ק פוינט הצליחו לשייך את הקבוצה לממשל הלבנוני או לחיזבאללה. מאז המשיכה הקבוצה לפעול מתחת לרדאר מבלי שחוקרי סייבר הצליחו לזהות את טביעת אצבעותיה במתקפות. כעת הצליחו בקלירסקיי לקשר בסבירות גבוהה את הפעילות הנוכחית לפעילות שנחשפה ב-2015. פעילותה המזוהה האחרונה התבצעה באוגוסט 2020 ומאז השתתקה.

לדברי דולב, "יחידת הסייבר של החיזבאללה הקימה מעין 'אקדמיית סייבר' בביירות בשנים האחרונות ונראה שחלק מהפעילות שלה נחשף במחקר זה. מדובר בקבוצה שהצליחה לשמור על פרופיל נמוך במשך זמן ארוך וככל הנראה לגנוב מידע ערכי. חברות טלקום בכל העולם מהוות יעד מועדף לגניבת מידע רגיש ונראה שעומק החדירה שהושג בתקיפה זו הוא משמעותי".

עינת מירון, מומחית להערכות והתמודדות עם מתקפות סייבר אמרה: "כישראלים אנחנו מאוד שאננים כלפי קבוצות תקיפה מדיניתיות. יש לנו תחושה שאם אנחנו נחשבים מעצמת סייבר בתחום הפיתוח והסטארטאפים כולל פעילות צבאית מפוארת, אז אנחנו יודעים הכל ואי אפשר לגעת בנו. אבל ההתנהלות שלנו מול קבוצות כמו זו שחשפה קלירסקיי לא שונה מההתנהלות שלנו מול קבוצות תקיפה שחשופות תקשורתית הרבה יותר. 'לנו זה לא יקרה' היא תפיסת עולם שגויה, שצריכה כבר לפנות מקום ל'מה אני צריך לעשות מייד כדי שכשזה יקרה לי, ההמשכיות העסקית שלי לא תושפע בצורה מהותית'".