משרד המשפטים האמריקאי הודיע היום (ג') על סיומו של מבצע ענק שנוהל נגד כנופיית LockBit, אחת מקבוצות ההאקרים המסוכנות בעולם, ושהניב השבתה של אלפי אתרים זדוניים, החרמת מאות ארנקי קריפטו ומעצר של מספר חשודים. עם זאת, על פי הדיווח החברים העיקריים של הכנופייה ככל הנראה לא נעצרו בשלב זה. לפי מערך הסייבר, מדובר במבצע שנוהל במדינות שבהן זוהו תשתיות של הקבוצה.

במערך הסבירו: "קבוצת הפשיעה עובדת במודל עסקי ייחודי בעולם הסייבר של 'פרילנסרים' המשתמשים בכלי התקיפה שפיתחה הקבוצה ומקבלים חלק מהרווחים כשהם מבצעים תקיפה מוצלחת – כלומר תקיפה שבסופה הקורבן משלם את דרישת הכופרה". אחד מהחשודים שנעצרו - איוואן גנדייביץ' קונדרטייב המכונה Bassterlord - הנהיג כנופייה כזו בשם National Hazard Agency. בין החשודים נמצאו אזרחים רוסים ואוקראינים.

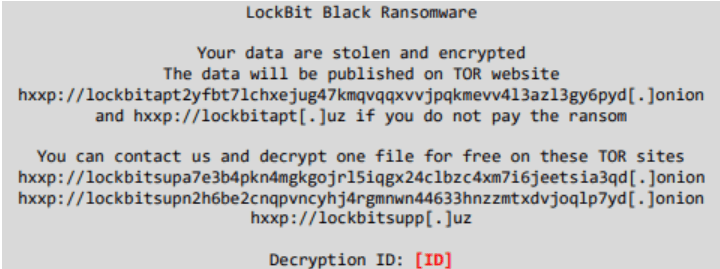

עוד אמרו במערך שלאור עלייה במספר המקרים שדווחו למערך בחודשים האחרונים על תקיפות של ארגונים בישראל שבהם זוהתה תוכנת הכופרה לוקביט, מתפרסם היום דוח חדש שסוקר את הטקטיקות שנצפו בשימוש בכופרה והדרכים להתגונן ממנה: "קורבנות רבים מאוד של קבוצת התקיפה לוקביט בארץ ובעולם בוחרים פעמים רבות לשלם והנתונים העולמיים מראים כי לפחות אלפיים חברות הותקפו על ידי הקבוצה בארה"ב לבדה ויותר מאלף בשאר העולם בשנה האחרונה".

ריפרש

המלחמה על ההייטק / עם ליעד אגמון

47:31

"על פי הנתונים, חל גידול של פי שניים במספר הארגונים שנתקפו בנוזקת הכופר לוקביט שמפעילה הקבוצה בשנת 2023 לעומת 2022, והקבוצה גרפה רווח של כ-91 מיליון דולר מאז שהגיחה לעולם ב-2019. באחרונה אף התראיין מפתח הכופרה שמאחורי הקבוצה וסיפר על רשת המסעדות שהקים בזכות הרווחים מהמודל הכלכלי שלו".

לדברי טום אלכסנדרוביץ', ראש אגף הגנה טכנולוגית במערך הסייבר הלאומי, "למרות שנצפתה עלייה במתקפות בישראל מצד הקבוצה בזמן המלחמה לא נמצא קשר ישיר למלחמה וככל הנראה המגמה היא חלק מעלייה עולמית בתקיפות על ידי הקבוצה, אשר פועלת ממניע כלכלי נטו ושתוקפת היכן שיש רשת פגיעה ופוטנציאל לכסף קל. בארץ נצפו יעדים בתחום החקלאות, המזון, עיריות וכן משרדי עורכי דין ורואי חשבון".

על אף שהקבוצה מצהירה כי אינה תוקפת מוסדות רפואיים, תקפה הקבוצה בית חולים בגרמניה ושני בתי חולים לילדים בשיקגו. לצד תקיפה של עסקים קטנים וגדולים, הקבוצה אף תקפה מספר גופים ממשלתיים בעולם. הקבוצה עובדת במודל עסקי של "כופרה כשירות" שבמסגרתה האקרים "פרילנסרים" ברחבי העולם יכולים להירשם, להוריד את נוזקת הכופר המזיקה של לוקביט, לתקוף באמצעותה ולחלק את הרווחים עם המפתחים של התוכנה העומדים מאחורי הקבוצה. על פי פרסומים שונים, מפעילה הקבוצה כ-300 כנופיות שותפים שכאלה.

המבצע נגד לוקביט הוא אחד הגדולים שנוהלו כנגד כנופיות האקרים עד כה. LockBit היא אחת מהכנופיות הגדולות בתחום ביחד עם REvil, RansomEXX, Avadon. ישנן עוד קבוצות פחות מוכרות, אך מבחינת היקף הפעילות אלה הן הגדולות ביותר כיום. קבוצות נוספות שכאלה הן למשל GandCrab או Conti. המבצע החל ב-2022 לאחר שרשויות צרפת הפעילו את הפרקליטות והמשטרה האירופית (Eurojust ו-Europol) כדי להתמודד עם התקיפות של הכנופייה.

הרשויות האירופיות בשיתוף פעולה עם רשויות בריטניה, ארה"ב, אוסטרליה ומדינות נוספות הקימו את Operation Cronos לפני שנתיים והחלו בחקירה. על פי הרשויות המעורבות במבצע, הושבתו כ-11 אלף דומיינים ששימשו לניהול תקיפות הכופר וחשיפת הנתונים של הקורבנות; הוחרמו כ-200 ארנקי קריפטו ובהם מיליוני דולרים שנגבו על ידי התוקפים ונתפסו כ-34 שרתים במדינות שונות ברחבי העולם; ובנוסף נמצאו כ-14 אלף חשבונות בתשתיות שונות ששימשו להחדרה של הנוזקות.

אחת התוצאות היותר מעניינות של המבצע הייתה זיהוי של כאלף מפתחות הצפנה משרתי הכנופייה. אלה שימשו את ה-FBI, ה-NCA הבריטי והמשטרה היפנית לייצר אפליקציה להסרת ההצפנה של קורבנות ההאקרים. ניתן להשיג אותה כאן. עד כה הרשויות העריכו שהם פעלו כנגד כ-2,000 קורבנות וסחטו דמי כופר בהיקף של כ-120 מיליון דולר. רק בארה"ב הם הצליחו לאסוף כ-91 מיליון דולר במסגרת כ-1,700 תקיפות. בין הקורבנות המוכרים של הכנופיה ניתן למנות את בנק אוף אמריקה שנפרץ דרך קבלן צד-שלישי.

במערך הסייבר הלאומי זיהו כי נתיבי החדירה העיקריים של הקבוצה בתקיפות בישראל בוצעו על ידי חולשות של חיבורים מרחוק (RDP), תוכנות ניהול מרחוק, וכן באמצעות שימוש בחיבורי VPN לא מעודכנים בעדכוני האבטחה האחרונים.

המערך מציע מספר צעדים כדי להתגונן מתקיפה זו:

1. הפעלת מערכות אבטחה לצורך זיהוי ומניעה של תקיפות מסוג זה.

2. ניהול מאובטח של רשת הארגון הכולל סגמנטציה והפרדת נכסים ברשת כדי למנוע מעבר בין חלקים ברשת.

3. יישום סיסמאות חזקות.

4. אימות רב שלבי – בנוסף לסיסמה.

5. הכנת גיבויים לכלל המערכות.