מחקר סייבר ישראלי חדש חושף לראשונה את אחד ממבצעי הפישינג הגדולים והמרשימים שנראו מאז ומעולם. החוקרים של חברת אימפרבה מצאו שמאחורי הודעות הפישינג שכולנו מקבלים ב-SMS או במייל עומדת כנופיית האקרים רוסית. הקבוצה מפעילה קמפיין פישינג גלובלי, שפעיל ביותר מ-40 שפות. המטרה? גניבת מידע פיננסי כגון פרטי כרטיס אשראי וחשבונות בנק. השיטה? התחזות לאתר של חברה או ארגון מוכר שנוהג לבקש כסף ממשתמשים. בישראל למשל הדואר דורש לפעמים מלקוחות שהזמינו חבילות מחו''ל תשלום על מכס ועמילות. ההאקרים מנצלים זאת ושולחים הודעות מזויפות שמתחזות לאלה של חברת דואר ישראל.

עוד בנושא:

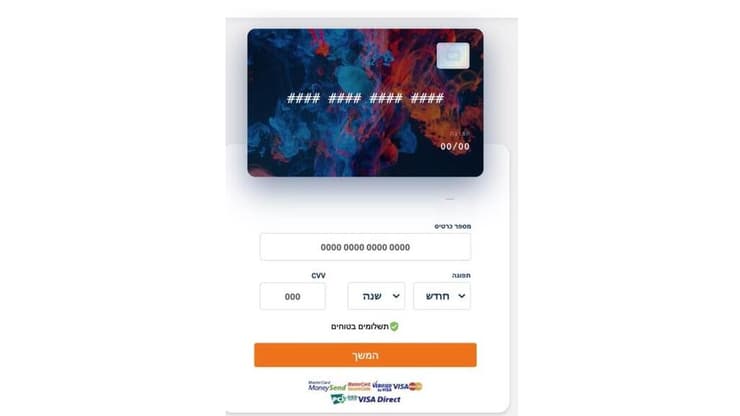

השיטה פשוטה: לכל הודעה כזו מצורף קישור לאתר התשלום המזויף, הקורבן לוחץ על הקישור ומועבר לאתר מתחזה שנראה כמעט זהה לאתר האמיתי. לאחר מכן הוא נדרש להזין פרטים פיננסיים כדי לשלם באתר את התשלום שכביכול הוא נדרש אליו. מהרגע שהמספר של האשראי והפרטים המזהים נקלטו - ההאקרים מחזיקים במידע. החוקרים ניסו בעצמם להזין פרטי אשראי כדי לצפות בתגובת ההאקרים ומצאו שתוך דקות אלה ניסו לסלוק עסקה.

מדובר בקמפיין מאסיבי. ההאקרים מפעילים כ-800 שמות מתחם - כלומר כתובות אינטרנט דומות לאלה של אתרי היעד המקוריים. בסך הכל זיהו החוקרים כ-340 חברות ומותגים שהאתר שלהם זיוף וביניהם: פייסבוק, בוקינג, DHL ופדקס כמו גם עוד שמות מוכרים לכל גולש. זאת ועוד, ההאקרים הקימו תשתית מחשוב שיכולה תוך זמן קצר להעתיק אתרים ולפרסם אותם - כך למשל הם גונבים את העיצוב של אתר בנק כלשהו ומקימים עמוד מתחזה בשפה המבוקשת. לדברי החוקרים, הקמפיין החל בסביבות מאי 2022 - כלומר לפני יותר משנה.

שרית ירושלמי, חוקרת בכירה בחברת אימפרבה (imperva) שביחד עם חוקר נוסף, יוהאן סילאם, עבדה על המחקר, מספרת: "מדובר במתקפת פישינג עולמית שמטרתה לפגוע בכ-340 חברות שונות, בתדירות יומיומית. ההאקרים בנו תשתית גנרית התומכת בכ-48 שפות אשר מאפשרת הוספה של אתרים נוספים בקלות על מנת להרחיב את מעגל התקיפה. חלק ניכר ממאמץ התקיפה התרכז בחיקוי חוויית המשתמש של מבקר האתר על מנת להערים על הקורבנות. התוקפים אף סיפקו שירות לקוחות אשר אוייש על ידי אנשים אמיתיים. מצאנו עדויות מפורטות המדגימות את היקפה של התשתית הזו. יש לציין, שהדבר חריג ומעיד על היקף תקיפה רחב השונה ממקרים דומים בהם התוקפים מכוונים לאתר ספציפי. הקמפיין פעיל ואנחנו מעריכים שיש אלפי אנשים שנפלו קורבן למתקפה והזינו את פרטי כרטיס האשראי או הבנק שלהם ואלה נשלחו לתוקפים".

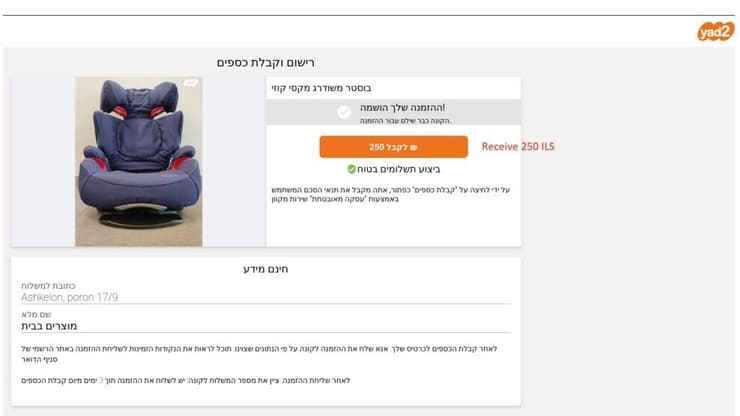

סיפור זיהוי הקמפיין מפתיע מאוד. אחד החוקרים של אימפרבה ניסה למכור את כיסא התינוק לאוטו באתר יד 2. הוא קיבל הודעה בוואטסאפ מלקוח מתעניין שהעביר אליו קישור לשירות תשלומים ממותג תחת אתר המודעות. לדברי הלקוח, המוכר צריך רק להיכנס לקישור ולקבל את הכסף על ידי לחיצה על כפתור כתום באמצע העמוד. המוכר-החוקר הועבר לאחר מכן לעמוד נוסף בו התבקש להזין את פרטי האשראי שלו. להפתעתו, ההאקרים אפילו ציידו את האתר המזויף בצ'אט שירות לקוחות. מי שמתקשה יכול בהחלט לקבל סיוע בצ'אט מאדם אמיתי שיושב ומנסה לשכנע את הקורבן להזין את פרטי האשראי וכל זאת בשפה המתאימה למשתמש.

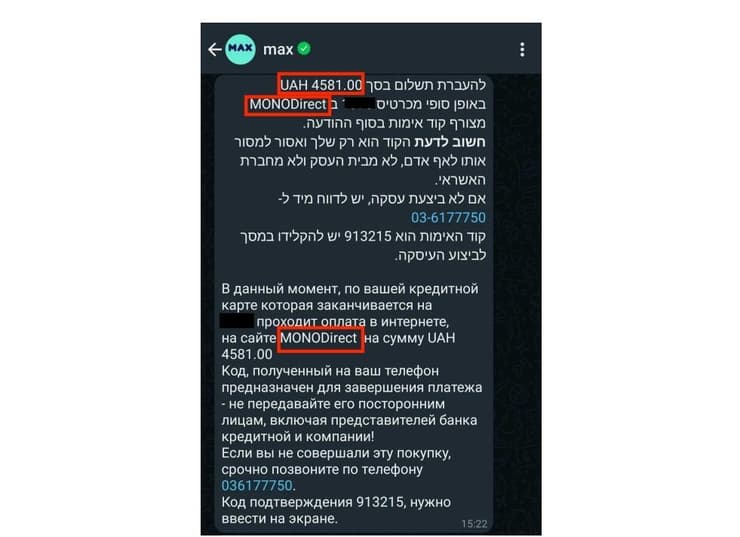

לאחר הזנת הפרטים התקבלה אצל החוקר הודעת SMS ובה בקשת אישור תשלום מצד חברת האשראי (מקס במקרה הזה) - הליך סטנדרטי לכל מי שרוצה למנוע שימוש בפרטי כרטיס האשראי הגנובים. ההאקרים ביקשו למשוך כ-4,500 הריבניה אוקראיני (כ-450 שקל). אם החוקר היה מאשר את ההעברה, הם היו מקבלים את הכסף ללא בעיה. למרות השימוש של ההאקרים בבנק אוקראיני כדי להלבין את הגניבה שלהם - לדברי החוקרים מדובר למעשה בקמפיין רוסי למהדרין. "מצאנו שההאקרים משתמשים בעיקר ברוסית בקוד שמשמש להפעלת האתרים המזויפים. בנוסף הם כללו כל מיני מילות גנאי כמו 'חזירונים' כשהתייחסו לאוקראינים - ככל הנראה בהמשך למלחמת רוסיה-אוקראינה. בנוסף כל כתובות ה-IP (שממפות את מיקום האתרים, ר''ק) היו שייכות לרוסיה". לדברי ירושלמי, ההתחזות לאוקראינים נובעת ככל הנראה משנאת היריב-אויב ואולי זו גם דרך להשחיר אותם בעיני הציבור העולמי. דפוס פעולה מאוד אופייני לפרופגנדה רוסית, אך עם זאת החוקרים מבהירים שלא נמצא שום קשר לפעילות פוליטית או רשמית של רוסיה. "אלה עבריינים פליליים שפועלים לגניבה של כסף", כך אומרים החוקרים.

קמפיינים מעין זה נדירים מאוד וככל הנראה מדובר באחד המתוחכמים שזוהו אי-פעם. פיתוח והקמה של תשתית שלמה שמסוגלת להפעיל הונאה כה מתוחכמת שמסוגלת להתחזות לכזו כמות של מותגים וחברות דורשת הרבה מאוד השקעה וידע. כל מבנה הפעילות מצביע על כך שהמפעילים והמקימים אינם פורצים פשוטים. גם מבנה הממשק מול הקורבנות מתבצע בדיוק כמו בחברה לגיטימית. חוקרי אימפרבה הצליחו להעתיק את הקוד שמשמש את ההאקרים בצד הלקוח - ועל פיו ניסו לזהות (בהצלחה מסוימת) את הקוד שפועל בצד השרת (אותו מפעילים ההאקרים ישירות - כלומר מאחורי הקלעים). מדובר לדבריהם בפיתוח שכולל בתוכו הרבה מאוד יכולות והכל למען הפעילות הפלילית.

תשתיות הונאות סייבר מעין אלה אינן נפוצות. לרוב האקרים מנסים להתמקד במותג אחד ומפעילים אתרים מתחזים בשפה אחת. ישנן גם תשתיות פישינג כאלה שניתן לשכור - אך על פי מה שנצפה עד כה על ידי החוקרים מדובר בכנופיה שמפעילה את היכולות האלה לעצמה בלבד ולא משכירה אותן למשתמשים חיצוניים. כנראה שהם מנסים למקסם את הרווח על ההשקעה לפני שיאפשרו לאחרים לעשות בה שימוש. בנוסף, מהרגע שתשתיות כאלה מופצות להאקרים חיצוניים - הן מזוהות מהר מאוד והיעילות שלהן פוחתת. הקמפיין הזה מוכיח בכל מקרה עד כמה חשוב לקחת ברצינות ולבדוק כל תקשורת מול גורמים לא ידועים באינטרנט. כלל האצבע הכי טוב שאנחנו יכולים להמליץ עליו הוא הבא: אם יש ספק, אין ספק, אל תמשיכו הלאה. התוצאה עשויה לא להיות שווה את הסיכון שתיקחו.