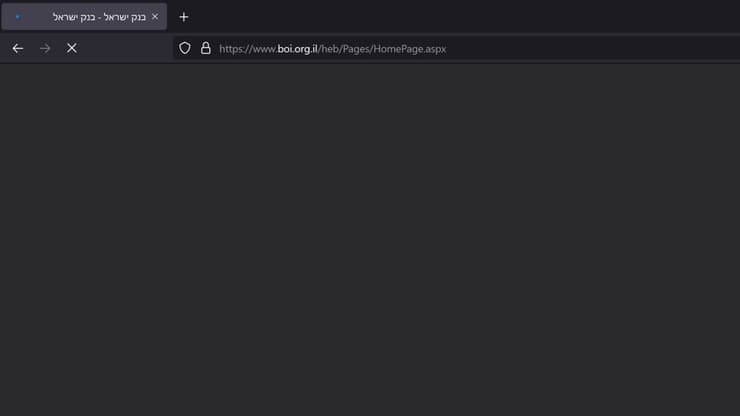

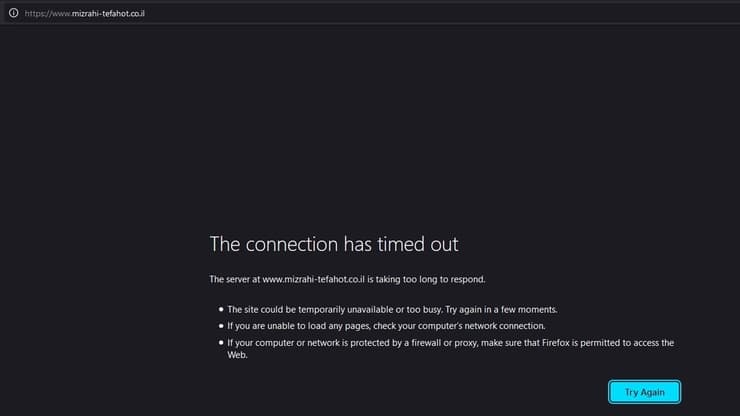

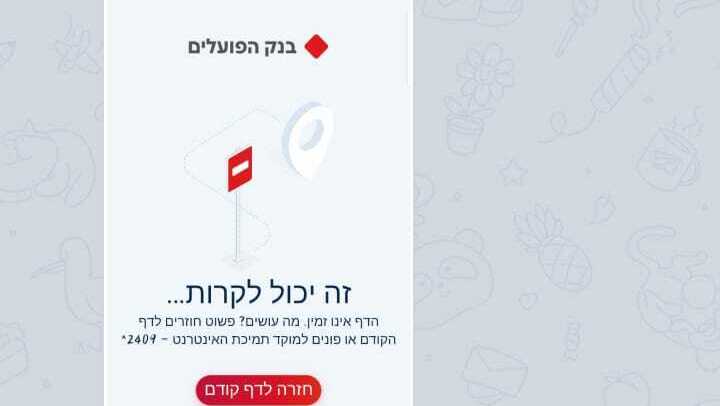

מאות האקרים מלזים ביצעו מתקפת סייבר מרוכזת על אתרי הבנקים בישראל בסוף השבוע והצליחו לגרום לפגיעה בשירות לפרקי זמן קצרים. גורם במערכת הבנקאות אומר ל-ynet שעומס הפניות הממוקד הביא להאטה ולמניעת שירות בכל אתרי הבנקים. בשבת בבוקר נערכה מתקפה על בנק ישראל ולפי אחת העדויות המערכת שלו נפגעה. התוקפים עצמם פרסמו צילומי מסך שמעידים על קריסת מחשבי הבנקים, ואולם בחלק מהמקרים מדובר כנראה בצילומים מזויפים.

עוד כתבות על סייבר:

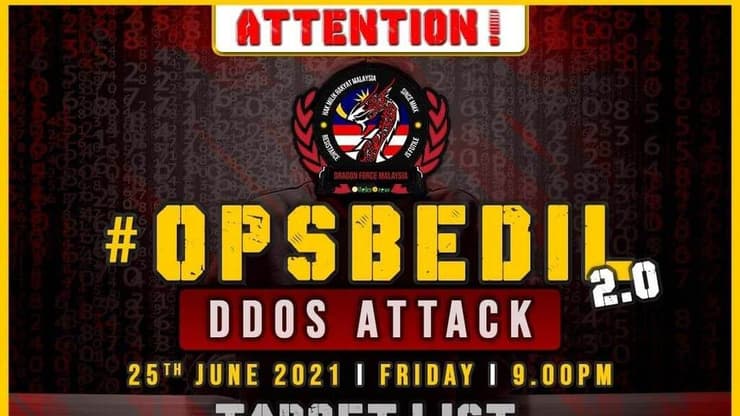

מטרת המתקפה הייתה לפגוע בשירות של אתרי הבנקים ואף לנסות ולהפילם באמצעות מתקפת מניעת שירות מבוזרת (DDOS). במתקפה כזו התוקפים משגרים אלפי פניות בו בזמן, במטרה לגרום לקריסת המחשבי הקורבן. לפי הערכות מומחים שהשתתפו בהגנת מערכות הבנקים, היקף המתקפה הגיע לכ-200 מגה-בייט לשנייה, היקף לא מבוטל. המתקפה נערכה בשלושה גלים, כשבאחרון – בשעות הלילה המאוחרות של יום שישי – הייתה המתקפה המרוכזת והקשה מכולן.

מי שעומד מאחורי המתקפה היא קבוצת האקרים בשם DragonForce, קבוצה אנטי-ישראלית ששמה לה למטרה לפגוע בישראל. הבוקר היא גם פרסמה קובץ, המכיל לטענה רשימת שמות וכתובות של מאות אלפי סטודנטים ישראלים וקובץ אחר ובו רשימת דרכונים של ישראלים.

סרטון שנאה שפרסמו התוקפים המלזיים

"זו קריאה דחופה לכל ההאקרים בכל רחבי העולם להתאחד שוב ולהתחיל במערכה נגד ישראל", נכתב בשבוע שעבר בקבוצת הטלגרם של הקבוצה, שבה חברים מאות אלפי משתתפים באמצעות טוויטר, טלגרם, פייסבוק ופורום באתר החברה. "אנחנו בהלם מהזוועות שעושים הציונים, שתוקפים את הפלסטינים למרות שהוכרזה התקפת אש", נכתב עוד. על רקע זה הוכרזה ההתקפה הנוכחית, הופצו כתובות האינטרנט של הבנקים בישראל והוזמנו האקרים שונאי ישראל מכל רחבי העולם להשתתף במתקפה.

בישראל נערכו למתקפה ולפי הדיווחים מנעו את מרבית הנסיונות. גורם באחד הבנקים אומר כי אנשי הגנת הסייבר של הבנק הצליחו לחסום את כתובות האינטרנט של תוקפים ולכן הם ראו על המסך הודעה כאילו אתר הבנק קרס: "בחלק מהזמן הם פרסמו כל מיני 'הצלחות' כדי לעודד את החבר׳ה שתוקפים, אבל הם עשו את זה בפוטושופ..." אמר. גורם אחר אמר: "הם ניסו לפגוע בעיקר באתר השיווקי כדי לייצר ניצחון תודעתי".

מומחה סייבר ישראלי אומר כי מטרת מתקפה מסוג זה היא לנצל את כמות התוקפים כדי למוטט את מערכות המחשב, ולא לחדור אליהן להשגת מידע. "מרגע שהם יצאו החוצה והודיעו מראש על ההתקפה, היה זמן לקורבנות הפוטנציאליים להיערך לזה. יכול להיות שזו הצלחה בפני עצמה, שחבר'ה מלזים בני 14 הצליחו לגרום לבנקים ולחברות הגנת הסייבר להילחץ ולהיערך". גורם במערכת הבנקאות אומר שהעיתוי שבו בחרו התוקפים – שעות הלילה של יום שישי - הקל מאוד על ההתגוננות מפני המתקפה שכן בשעות אלה אין כמעט פניות מלקוחות הבנקים הרגילים.

מבנק ישראל נמסר: "מפעם לפעם מתרחשות ניסיונות למתקפות DDOS על אתר האינטרנט החיצוני של בנק ישראל ועל אתרים של משרדי ממשלה, ניסיונות מסוג זה נבלמים כבשגרה מבלי שנגרם נזק לאתר. אתר האינטרנט שוכן בשרתים הממשלתיים של ממשל זמין ואינו מחובר למערכות התפעוליות של בנק ישראל. לכן, ממילא ניסיונות כאלו אינם משפיעים על מערכות הבנק".

מבנק לאומי נמסר: "כחלק מההיערכות לניסיונות התקיפה המתוכננים, נעשו פעולות יזומות כדי למנוע כל אפשרות לפגיעה. מערכות ההגנה המתקדמות של לאומי בלמו את הניסיונות, פעילות התוקפים זוהתה בזמן אמת וגישת התוקפים לאתרי לאומי נחסמה באופן יזום. הגלישה לאתרי לאומי ללקוחות הייתה זמינה כרגיל".

מבנק הפועלים נמסר: "תקיפות מסוג זה מתקיימות בשגרה באופן רוחבי על המערכת הפיננסית והן מנוטרות ומנוטרלות על ידי יחידות הסייבר של הגופים השונים. בנוסף, לעיתים התוקפים מפרסמים תמונות מזויפות על מנת לקבל חשיפה לפועלם". מהבנק הבינלאומי נמסר: "ניסיון התקיפה בשישי לא צלח ולא זוהתה פגיעה בשירות או בתהליך כלשהו".

ממערך הסייבר נמסר: "נסיונות מסוג זה על אתרי הבנקים מוכרים ונבלמים בשיגרה. גם במקרה זה, היו הבנקים ערוכים וכלל הנסיונות נבלמו ללא פגיעה בשירות או בתהליך כלשהו".

עינת מירון, מומחית להערכות למתקפות סייבר, אומרת: "קבוצות כמו הקבוצה האלזית מאפשרות לארגונים העסקיים במשק לתרגל 'על רטוב', תרגול ענייני ולא מתפשר כמו התרגילים שהמדינה מייצרת, כוללים הרבה מאוד הקלות. תוקפים לא מתחשבים במה כבר יודעים והאם נוח שהמתקפה תגיע דרך וקטור כזה או אחר. אולי תודות לתרגול הרטוב הזה ארגונים יפנימו שהם צריכים לשנות את צורת החשיבה שלהם".