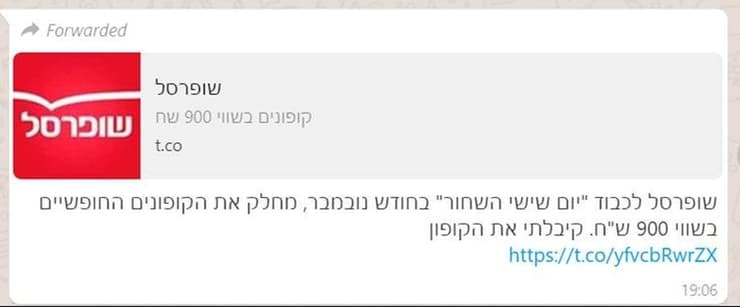

עובדים מהבית? תיזהרו. לא רק הקורונה מאיימת עליכם, גם עברייני מחשב. קשה אולי להאמין, אבל מצב החירום שמכניס מאות אלפים בישראל לבידוד ביתי מעורר גל של ניסיונות רמאות ועבירות מחשב. כך למשל עברייני רשת חשבו שזה זמן טוב להחזיר את מתקפת הפייק של הצעת קופונים כביכול על סך 900 שקל מתנה לרכישה בשופרסל. מתקפה זהה יצאה בנובמבר 2019 לרגל בלק פריידי. עכשיו היא בהחלט עלולה להוליך שולל עשרות אלפי ישראלים שמצויים בבידוד ביתי ומבקשים להזמין מזון באופן מקוון.

נשלחתם לעבוד מהבית? אלה סכנות הסייבר

(צילום: ירון ברנר)

ההודעה מגיעה תחת הכותרת "קיבלת קופון בשווי 900 שקל לשופרסל". לאחר שלוחצים על הקישור, מופיעות שלוש שאלות כדי לחזק את ההרגשה שמדובר במבצע אותנטי, כמו למשל: "האם אתה לקוח שופרסל רגיל" ו-"האם אתה מרוצה מהמחירים שלנו". כדי להגביר עוד יותר את האמינות מצורפת מעין חלונית פייסבוק עם תגובות פיקטיביות בעברית עילגת, שתורגמה כנראה בגוגל טרנסלייט. בשונה מהונאות הפישינג המוכרות, במקרה זה אין ניסיון לדלות פרטים של הקורבנות והנזק העיקרי שיגרם למי שלוחץ על הקישורים הוא קבלת פרסומות קופצות לאחר מכן במהלך הגלישה בדפדפן וגם בזמן שימוש באפליקציות אחרות.

חברת אבטחת המידע ESET ממליצה לא ללחוץ על קישורים שנשלחים בהודעות וואטסאפ ו-SMS, גם אם ההודעה נראית אותנטית עדיין יש ליצור קשר עם החברה ולוודא שאכן ההודעה מטעמה, וכמו כן יש לעדכן את מערכת ההפעלה והתוכנות ולהתקין תוכנת הגנה על המחשב. אם לחצתם ונדבקתם, אפשר לחסום את הפרסומות הקופצות בהגדרות notifications בדפדפן. יש גם לבצע סריקה מקיפה למכשיר בעזרת אפליקציית אנטי וירוס. אם הזנתם פרטי כרטיס אשראי בטעות – פנו לחברת כרטיסי האשראי לביטול הכרטיס.

עשר הדברות של הגנה מפני האקרים

מערך הסייבר הישראלי פרסם היום רשימה בת עשרה כללים לעבודה מאובטחת מהבית:

1. נעילת המחשב, המכשיר הסלולרי או הטאבלט, באמצעות סיסמה חזקה, אמצעי ביומטרי, קוד, או נעילת דפוס.

2. הגדרת נעילה אוטומטית לאחר אי-שימוש במשך זמן קצוב. רצוי לבחור כהגדרת מחדל את המינימום האפשרי.

3. הפעלת אימות דו שלבי בכל מכשיר ובכל חשבון המאפשר זאת.

4. ניהול שתי תיבות דוא"ל נפרדות – אחת לעבודה ואחת לפעילות פרטית, יצירת סיסמה שונה עבור כל חשבון וכן וידוא הפעלת אימות דו-שלבי.

5. הימנעות ככל האפשר מלהתחבר לרשת Wi-Fi מזדמנת (כגון של השכנים) שאינה מאובטחת והעדפת התחברות באמצעות VPN או רשת סלולרית. במידה וניתן להתחבר רק מרשת ה-Wi-Fi הביתית יש לוודא כי הרשת פרטית וכי מוגדרת סיסמת כניסה מורכבת, שאינה ברירת המחדל של היצרן ואשר לא בוצע בה שימוש בחשבון אחר שברשותו.

6. לרוב הנתב הביתי ברמת אבטחה נמוכה וקל לפרוץ אותו ולכן חשוב לאבטח אותו.

7. מומלץ להגדיר עדכוני תוכנה אוטומטיים, ואת תדירותם.

8. לוודא כי על המחשב בבית מותקנים תוכנות אנטי-וירוס וחומת אש מעודכנות.

9. להיות עירנים לניסיונות דיוג (פישינג על כל סוגיו) וכן לעדכן את הגורמים המוסמכים בארגון בכל חשד.

10. לדווח לגורמים המוסמכים בארגון על כל אירוע חריג וחשוד שזיהיתם במהלך החיבור לארגון.

אגב, מערך הסייבר הלאומי זיהה 5,463 אתרים, המשתמשים בשם הדומיין coronavirus וחשודים כזדוניים.

המלצות למקומות עבודה שהורו לעובדים לעבוד מהבית

- להנחות את העובדים להתחבר מרחוק באמצעות מחשב אחד, שמוכר לאיש/אשת המחשוב של הארגון.

- לבחון הענקת הרשאות גישה מרחוק לתיקיות מחשוב. מומלץ להתיר גישה לתיקיות חיוניות בלבד.

- להפריד בין גישה לדוא"ל לבין גישה לשרת/תיקיות/נכסים רגישים. לאחר בחינה ארגונית, ובמידה והמסקנה היא כי הדבר הכרחי, מומלץ לפתוח את הגישה לפרק הזמן הנדרש בלבד באמצעות איש המחשוב הארגוני.

- להסיר הרשאות גישה של העובדים למערכות שאינן חיוניות ולאפשר גישה של עובד למערכות הרלוונטיות לעבודתו (לדוגמה: במידה ומנהלת הכספים נדרשת לעבוד מהבית, אפשרו גישה למערכת השכר לפרק הזמן הנדרש בלבד). אחת לתקופה, לי לבדוק אם ההרשאות אשר הוקנו עדיין רלוונטיות ואם לא, הסירו את ההרשאות שאינן נדרשות.

- לבצע גיבויים לכל המכשירים ולמידע האגור בהם. במקרה של פריצה או השבתה של המכשיר, ניתן יהיה לשחזר את המידע. עדיף לבצע את הגיבוי להתקן חיצוני נייד וכן גיבוי בענן.

- להגדיר מדיניות אכיפת הגדרת סיסמאות מורכבות וקשות לניחוש באמצעות מנגנון ניהול המשתמשים (כגון GPO במיקרוסופט), ואילוץ המשתמש להחליף סיסמה באופן עיתי

- להגדיר כי חיבור המשתמשים (Session) יהיה לפרק זמן מוגבל (X דקות/שעות).

- לוודא בחוקת ה-Fire-Wall (הארגוני והמקומי) טיוב חוקים אשר מאפשרים גישה מרחוק, כך שגישה זו תצומצם למינימום וכן כי מתקבלים לוגים לתיעוד ההתחברות. בנוסף, מומלץ להגדיר מדינות ואזורים אשר מורשים להתחבר לארגון.