תוקפי סייבר שפרצו לחברת מימון הרכב ק.ל.ס קפיטל מדליפים כמות גדולה של המסמכים שלה בשעות האחרונות. מדובר בקבוצת בלאק שדו (Black Shadow) המזוהה עם איראן, שתקפה את חברת שירביט בדצמבר האחרון ובאופן דומה הדליפה אז מסמכים רבים של החברה. התוקפים פרסמו הודעה שבה הם כותבים: "אנו כאן כדי לעדכן אתכם על מתקפת סייבר נגד ק.ל.ס קפיטל שממוקמת בישראל. השרת שלהם נהרס ופרטי הלקוחות שלהם נמצאים בידינו". התוקפים דרשו כופר בגובה 10 ביטקוין (כ-1.9 מיליון שקל), ניהלו משא ומתן מול מנהל האירוע, מומחה סייבר שגויס על ידי החברה. לאחר שהחברה סירבה לשלם, הודיעו התוקפים שהם מממשים את האיום ומפיצים חלק מהמסמכים.

ל-ynet נודע כי התוקפים לא הסתפקו במשיכת המידע משרתי החברה, אלא מחקו חלקים נרחבים ממנו. גורם מקצועי בתחום הסייבר מעריך כי התנהגות זו מעידה שאין מדובר בפריצה לצרכי קבלת תשלום אלא בתקיפה למטרות פגיעה בישראל. כמו באירוע שירביט, גם כאן ההערכה היתה שתשלום הכופר לא ימנע את ההדלפה אלא רק יגביר את האפקט התודעתי שביקשו התוקפים האיראנים ליצור. הגורם מותח ביקורת על התנהגות רשויות המדינה, שאינן מתערבות בהגנת חברות פרטיות, גם כשהן הקורבנות של מתקפות איראניות על ישראל.

הפורצים מפרסמים את המסמכים המודלפים בקבוצת טלגרם חדשה שהקימו, לאחר שקבוצת הטלגרם שבה הדליפו את מסמכי שירביט נחסמה בפניהם. מדובר בין השאר במסמכי מימון הרכב של לקוחות רבים, תעודות זהות ורישיונות נהיגה, בקשות למימון רכב, צילומי צ'קים וכמו כן הדרכון של מנכ"ל ק.ל.ס, עומר ממן, קורות החיים שלו ופרטי הלוואה שנטל לרכישת רכב. מדובר בהיקף מידע רחב הרבה יותר מזה שהודלף באירוע שירביט.

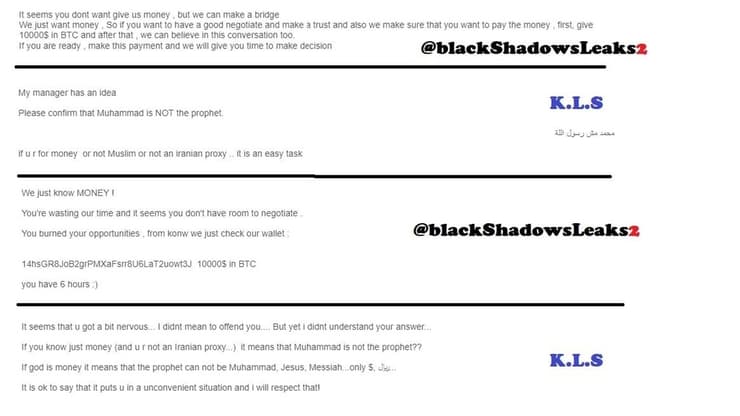

בהמשך פרסמו התוקפים קטע מהמשא ומתן בינם לבין מנהל האירוע בחברת ק.ל.ס. ממנו עולה כי החברה מבקשת הוכחה כי מדובר בתקיפה למטרות רווח בלבד ולא תקיפה איראנית. מנהל המשא ומתן מבקש מהם להצהיר כי מוחמד אינו הנביא, הצהרה שאמורה להוכיח שהם אינם איראנים. התוקפים התעלמו מהדרישה והודיעו לצד הישראלי כי מרווח המשא ומתן שלו הסתיים. בעקבות זאת פורסמו המסמכים. בצד הישראלי טוענים כי בכך הוכח שמדובר בתקיפה איראנית למטרות לאומיות ולא למטרות רווח. בשעה 17:30 הודיעו התוקפים כי הם משהים את המשך הדלפת המסמכים, ומעניקים פסק זמן של 20 שעות לחברה, ואם לא ישולם הכופר תימשך הדלפת המסמכים.

קבוצת בלאק שדו זוהתה כבר בתקיפה הקודמת כקבוצה איראנית, שמאחוריה מטרות שאינן כספיות. בתקיפה על חברת הביטוח "שירביט" דרשו התוקפים כופר של 50 ביטקוין ואולם מומחי הגנת הסייבר הישראלים טענו אז שמטרת התוקפים היא מדינתית, ונועדה להציג את הסייבר הישראלי כבלתי יעיל, ולא לקבל את הכופר.

מחברת ק.ל.ס. נמסר: "לפני כשלושה ימים, מערך הסייבר הלאומי פנה לק.ל.ס קפיטל והתריע, כי עשויה להתרחש תקיפת סייבר כנגד החברה. מדובר בהתקפה הדומה להתקפות רבות, במסגרת סדרת מתקפות שמנהלת איראן על שלוחותיה כנגד מטרות ישראליות בהן חברות וגופים ממשלתיים, ציבוריים ופרטיים. הנהלת החברה פעלה באופן מיידי להורדת שרתי המחשב של החברה, ולחבור למערך הסייבר הלאומי שיחד עם מומחים מטעם החברה בודקים את האירוע בשיתוף פעולה מלא. החברה התקינה את שרתיה מחדש ובעיית דלף המידע נפתרה. טרם ידוע מה היקף המידע שנחשף והחברה תעמוד בקשר עם לקוחותיה בהתאם לממצאים".

ממערך הסייבר הלאומי נמסר: "בעקבות חשד לדלף מידע בחברה, העניק מערך הסייבר הלאומי סיוע ראשוני בבלימת התקיפה ובנסיון לגנוב כספים מהחברה וכן במניעת נזק נוסף. החברה נעזרת כעת בשירותי חברת סייבר פרטית. המערך המליץ לחברה ליידע את לקוחותיה שייתכן שהמידע שלהם יזלוג לרשת. גם חברות עסקיות קטנות צריכות לנקוט באמצעי הגנה מפני תקיפות סייבר ולגלות אחריות כלפי המידע של לקוחותיהן. מערך הסייבר ממליץ להתעדכן בפרסומים השוטפים ובהתרעות המופצות לביצוע עדכונים דחופים ולסגירת חולשות אבטחה, פעולות שיכולות למנוע תקיפות מסוג זה".

עינת מירון, מומחית Cyber Resilience להערכות והתמודדות עם מתקפות סייבר בהיבטים העסקיים, אומרת: "קשה לבוא בתלונות לקבוצת בלאק שדו. מבחינתם, אם חברות מחזיקות מידע רגיש של לקוחות, ללא שום אמצעי הגנה ובקרה, הם מבחינתם ירימו את מה שמונח על הרצפה. זה עד כדי כך פשוט ולפעמים זה מה שזה. נשאלת השאלה מדוע לאחר שלב האימות, חברות ממשיכות לשמור את המידע בכלל ובצורה רשלנית שכזו בפרט. האם אין דרך להצפין את התיקייה? לכל הפחות להגן עליה עם עוד סיסמה?"

ד"ר הראל מנשרי, ממקימי מערך הסייבר בשב"כ וראש תחום סייבר בHIT מכון טכנולוגי חולון, אומר: "ברור לחלוטין שהתקיפה לא בוצעה למטרות כופר כמו שהפורצים טוענים אלא יש כאן מטרות אחרות. זה סיפור שמנסה להתחזות לסיפור לכופר מטעמים של הגברת נזק. הכופר הוא מסך עשן בדיוק כמו שהיה בסיפור הפריצה לשירביט. התקיפה הזו קרתה לפני מספר ימים, אומרים גם החברה בעצמה פרסמה שלפני 3 ימים פנו אליהם ממערך הסייבר הלאומי והתריאו בפניהם שהם על הכוונת וכי מנסים לפרוץ לשרתים שלהם. כמו שזה נראה כרגע - מטרת התקיפה היא לעשות נזק, כדי להוציא מידע מהמערכת, בדיוק כמו עשו לשירביט, זאת כדי להעצים את הנזק. זהו ניסיון לעיצוב ויצור תודעה כמו בשירביט - להיות בכותרות ולייצר תודעה של השפלה בצד שלנו והישג לצד שלהם. הסיפור של הכופר זה רק כדי לבלבל. הכסף זה קשקוש".

פורסם לראשונה: 17:06, 13.03.21