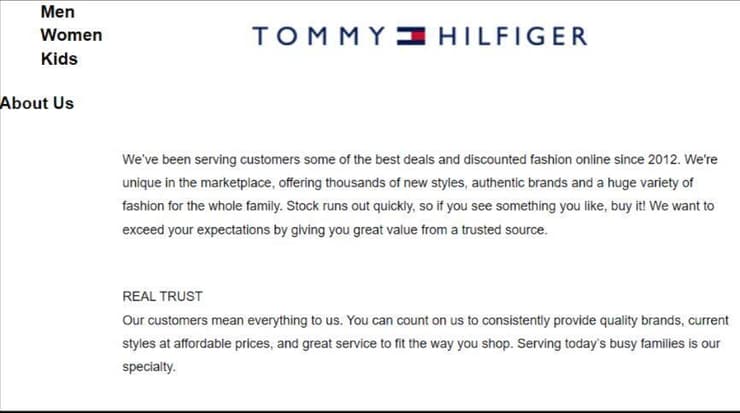

האקרים סינים ופקיסטנים מפעילים בימים אלה קמפיין פישינג נרחב המיועד לגנוב פרטי אשראי ונתונים אישיים של גולשים וקונים באתרי קמעונאות של מותגים מוכרים. את הקמפיין הסיני חשפו חוקרי חברת הסייבר הישראלית סייבריזן. על פי הפרטים שנחשפו, הקמפיין המתוחכם מיועד להפיל בפח גולשים תמימים המחפשים לרכוש מוצרי ביגוד ומותגים במחירים נוחים. העיתוי של חגי הקניות משמש באופן מסורתי האקרים ועברייני סייבר כדי להפעיל קמפיינים כאלה. אך נדיר מאוד שאלו מופעלים עם מיקוד לקהל הישראלי.

עוד בנושא:

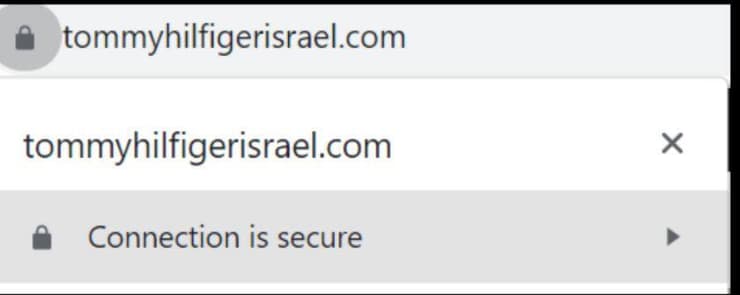

אמנם הקמפיין הסיני מתוחכם ומחקה באופן מרשים את אתרי המותגים. אך את הכתר חייבים להעניק למקביליהם הפקיסטנים שהצליחו להעתיק אחד לאחד אתר של מותג הנעלה בריטי מוכר. אמנם הם לא השתמשו באתר האמיתי כמקור, אך הם זייפו אותו באופן כמעט מושלם. לגולש תמים יהיה קשה מאוד לשים לב לכך שמדובר באתר מזויף. כך למשל האתר הפקיסטני מתורגם כולו לעברית, למעט שמות הדגמים של הנעליים. זאת בעוד האתרים הסיניים כולם באנגלית. עם זאת כאשר עושים חיפוש אחרי המקור של הדומיין - כתובת האתר - האתר הפקיסטני אפילו לא מנסה להסתיר את מדינת המוצא של בעלי הכתובת.

ריפרש

החיים הדיגיטליים שאחרי המוות / עם ד"ר אסף וינר

22:11

מהבחינה הזו הסינים יותר מתוחכמים והסתירו את המקור של בעלי הכתובת המזויפת כך שאפילו חיפוש Whois (שיטה המאפשרת לקבל את פרטי בעלי כתובת אתר כלשהו, ר''ק) לא מראה מהיכן המקור. חיפוש של כתובת האתר האמיתי אגב מציגה בבירור שהבעלים הוא מותג הנעליים.

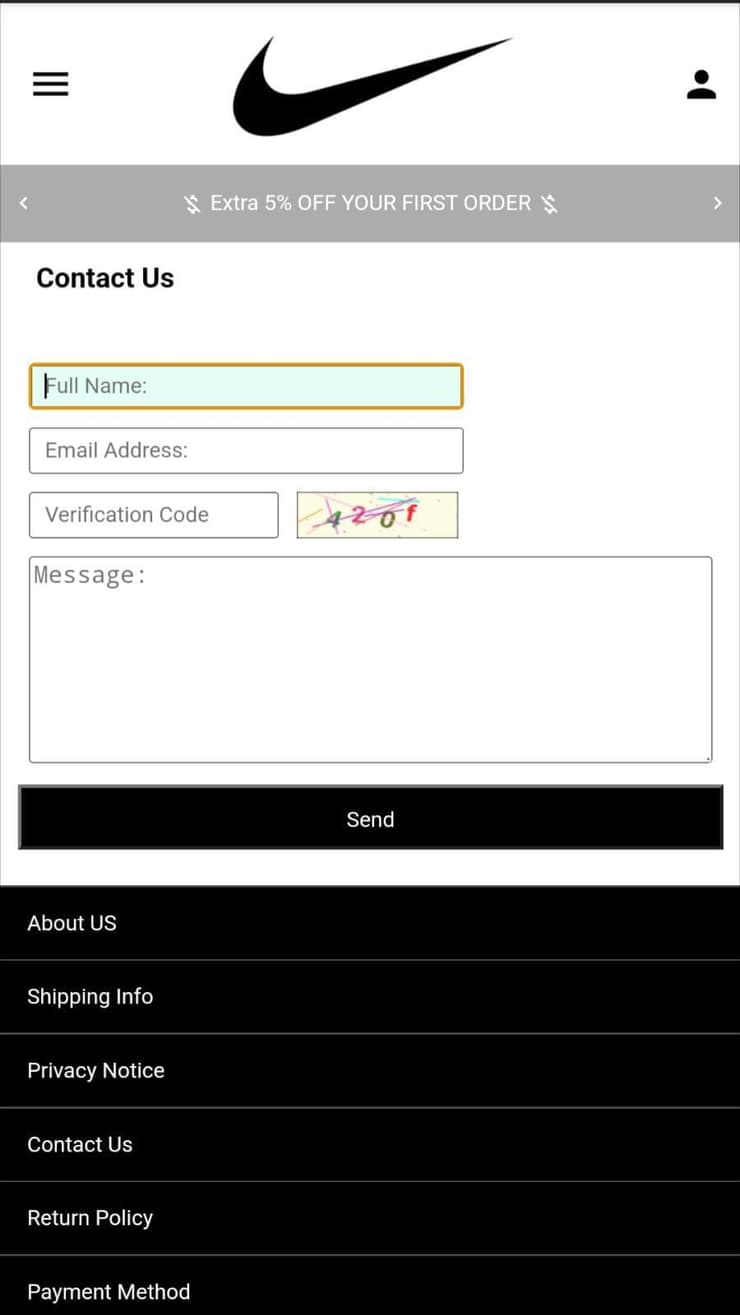

"יש צורך בבדיקה יותר מעמיקה של האתר, כמו גם בדיקת פרטי יצירת קשר, האם יש כתובת ומספר טלפון אמינים, מידע על החברה, אפשרות לאיסוף עצמי; האם האתר מתחזה לחברה מוכרת וותיקה אבל נוצר לפני תקופה קצרה; פרטי כרטיס אשראי בדף לא מאובטח; אין email אישור לאחר שלב ההרשמה; הנחות גבוהות מדי ושגיאות כתיב ודקדוק לקוי״, כך מסביר ל-ynet מארק ציפרשטיין חוקר אבטחת מידע בסייבריזן שחקר את הקמפיין.

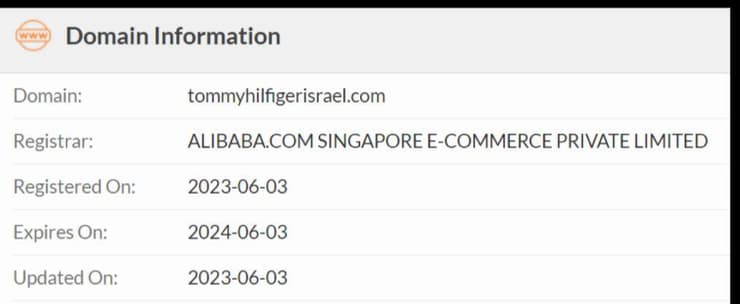

״מדובר בקמפיין עולמי שהגיע גם לישראל. האתרים בנויים על אותה תבנית, ומשתמשים לרעה בשירותים מקוונים לגיטימיים. מטרתם יכולה להיות גניבת פרטים אישיים, פרטי אשראי ועוד, ויכולים לשמש לתקיפות נוספות. בדיקת סמל מנעול לפני כתובת האתר כבר לא מספיקה", מוסיף ציפרשטיין.

שיטת הפעולה של ההאקרים, כוללת אתרים מוצפנים ומסומנים על ידי סמל מנעול או "https" לפני כתובת האתר, כדי לספק תחושת ביטחון מזויפת עבור הגולשים. סימן המנעול מאשר שהאתר מוצפן ופועל עם תעושת אבטחה אמיתית. כמו כן, מדובר באתרים זהים למקור - האקרים משתמשים בתמונות ובשם של העסק המקורי, אך בפועל לא מספקים את המוצרים ויכולים לשמש לגניבת מידע, פרטים רגישים וכרטיסי אשראי.

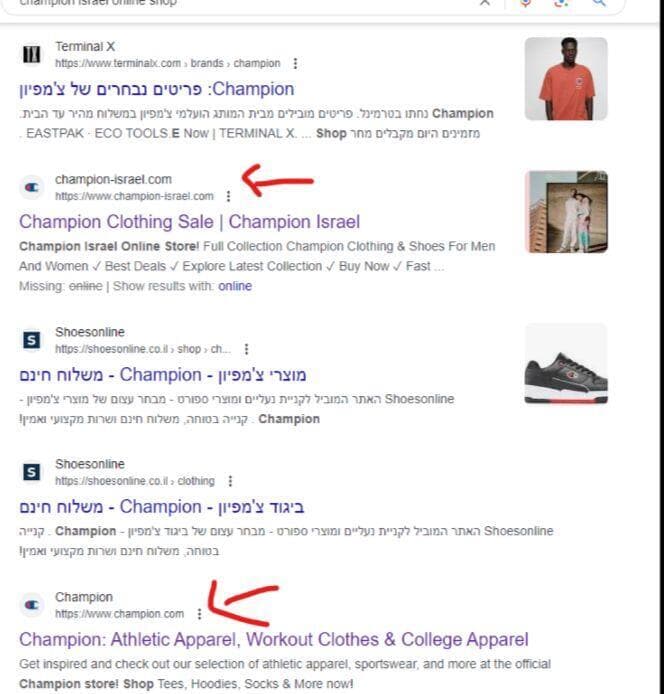

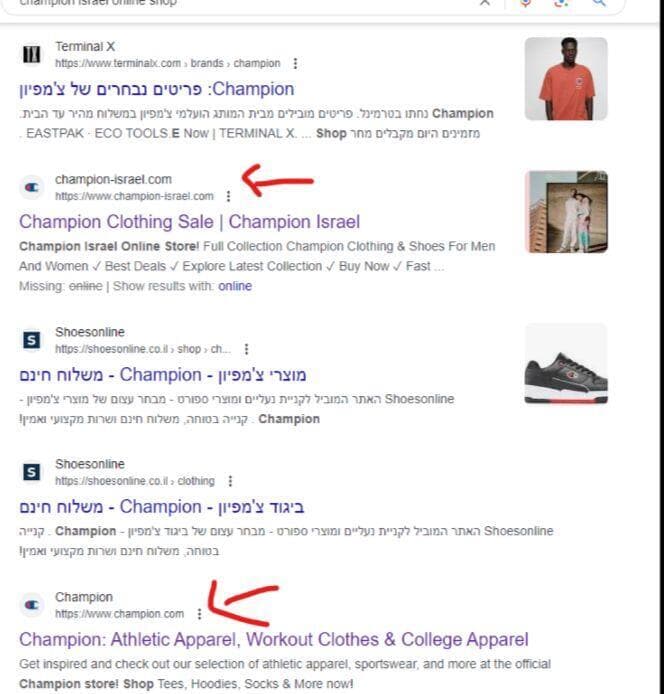

נוסף על כך, עמוד מילוי פרטי כרטיס האשראי ללא אזכור למערכת תשלומים מאובטחת ומוכרת, הקישורים לרשתות החברתיות לא מובילות לעמודים הרשמיים של העסק והאתר נוצר בשנת 2023 כאשר זהות בעליו מוסתרת. עוד עולה מן המחקר שהאתרים ממוקמים גבוה בתוצאות מנועי החיפוש, ובמקרים מסוימים ממוקמים גבוה יותר מהאתרים המקוריים. לא ברור כיצד ההאקרים הצליחו לעקוף את האתרים המקוריים אך אין ספק שמדובר בעבודה של פושעים מתוחכמים במיוחד.

6 צפייה בגלריה

שימו לב למיקום האתר המזויף בתוצאות החיפוש בגוגל ביחס לאתר המקורי

(צילום מסך: סייבריזן)

עד כה זיהו בסייבריזן עשרות אתרים בתבניות האלה, אך יש סיכוי סביר שאולי ישנם עוד מהם. זאת ועוד, בימים אלה של מלחמה, הלחץ על הרשת הישראלית גבוה יותר. ככלל ההמלצה היא להיות הרבה יותר זהירים ברכישות שמתבצעות באתרים שאינם מוכרים. אין זה אומר שכל אתר מזויף, אך לרוב אתרים אמיתיים כוללים הרבה מאוד סימנים מזהים, החל מכתובת מקור בישראל (סיומת co.il או com/il אם מדובר בגרסה מקומית של אתר בינלאומי).

מותגים הם בדרך כלל בעלי הדומיין שלהם. כלומר אם תגלשו לאתר חברת נייק הכתובת תהיה nike.com ולא nikeisrael.com. גם היבואנים הרשמיים פועלים דרך כתובות אמיתיות ולא דרך גרסאות "מעוברתות" של מותגים. כך למשל אתר ריבוק ישראל פועל תחת הכתובת reebok.co.il. אגב, ארבע תוצאות חיפוש מתחתיו תמצאו את האתר המזויף בכתובת reebokisrael.com (מומלץ לא להיכנס אליו, גם לא כדי להתרשם, לפעמים אתרים כאלה כוללים נוזקות). אתר חברת פומה המקורי לישראל פועל תחת הכתובת il.puma.com ופועל מדובאי - כך שגם אם בדקתם את המקור שלו ולא מצאתם שהוא מקומי עדיין מדובר באתר המקורי.

כאמור, כל אלה עשויים לבלבל את הגולשים שכול רצונם היה לרכוש זוג נעליים בהנחה טובה. אבל בעולם הסייבר לפעמים מה שנוצץ ומבטיח את ההנחות הגדולות ביותר הם בדיוק מלכודות הדבש שעברייני סייבר מפעילים. הם לא שונים מרמאים בעולם האמיתי, רק מסתתרים מאחורי הנוחות של המחשבים והמרחק. זו גם הבעיה שכן מהרגע שפרטיכם אצלם אין הרבה מאוד דברים שהמשטרה או הרשויות יכולות לעשות. לכן עירנות היא החברה הטובה ביותר שלכם בימים אלה.