האקרים איראנים הצליחו לחדור לרשתות של כ-32 חברות ישראליות - כך עולה ממחקר שפרסמה בצהריים (יום ב') חברת אבטחת המידע ESET. ההאקרים חדרו גם לחברה בברזיל ועוד אחת באיחוד האמירויות. שמות החברות לא נמסרו, אך על פי מה שידוע אלה פועלות בתחומים מגוונים, ביטוח, רפואה, תעשייה, תקשורת, IT, טכנולוגיה, קמעונאות, רכב, משפט, שירותים פיננסיים, אדריכלות והנדסה אזרחית.

עוד בנושא:

קבוצת התקיפה שזוהתה כמי שעומדת מאחורי הקמפיין מכונה במחקר Ballistic Bobcat אך ידועה בשמות נוספים: Charming Kitten, TA543 או PHOSPHORUS וכן APT35/42. המטרה העיקרית של הקבוצה היא ריגול סייבר, אך אין מן הנמנע שהיא פועלת במישורים נוספים כגון גניבת נתונים או תקיפות כופר. זאת ועוד, על פי הממצאים, הקבוצה לא הייתה הגורם היחיד שהצליח לקבל גישה לרשתות של הקורבנות. לפחות 16 חברות נפגעו מגורמים נוספים, אם כי בחברת ESET לא ציינו אילו.

ריפרש

אייפון 15 מתקרב וה"קאמבק" של וואווי

38:36

"מומלץ למגינים להתקין טלאי אבטחה עדכניים בכל מכשיר החשוף לאינטרנט ולהיות ערניים לאפליקציות חדשות המופיעות באופן מפתיע בארגון שלהם״, אמר אדם בורגר, חוקר ESET שחשף את הדלת האחורית המכונה Sponsor וניתח את הקמפיין האחרון של הקבוצה. הדלת האחורית Sponsor משתמשת בקבצי הגדרות המאוחסנים על כונן המחשב. הקבצים מופעלים באופן חשאי כקבצי Batch, ונוצרו במטרה להיראות לגיטימיים, כדי להימנע מזיהוי על ידי מנועי סריקה.

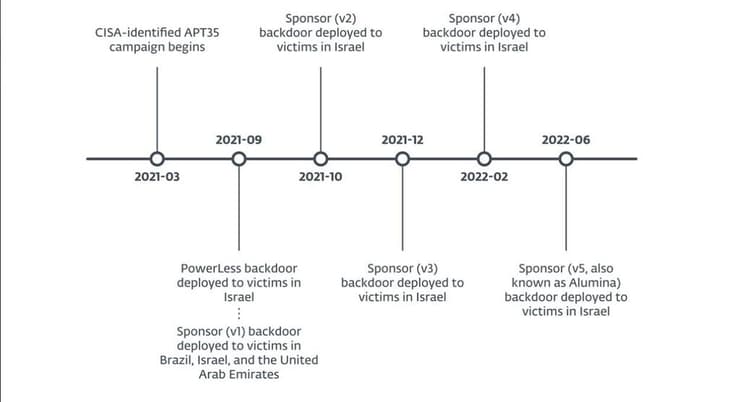

קבוצת Ballistic Bobcat החלה להפעיל את הדלת האחורית בספטמבר 2021, בזמן שהיא סיימה את הקמפיין שתועד ב-CISA Alert AA21-321A והמזוהה כקמפיין PowerLess. במהלך מגפת הקורונה, קבוצת Ballistic Bobcat תקפה ארגונים הקשורים למחלת הקורונה, ביניהם ארגון הבריאות העולמי (WHO) ואנשי מחקר רפואי. על פי החשד, התקיפות נועדו להעביר מידע לרשויות האיראניות בכל הנוגע להתמודדות עם המחלה ברחבי העולם והחיסונים שפותחו בזמנו.

עוד מצאו החוקרים שההאקרים ניצלו חולשה מוכרת וידועה בשרתי Exchange של מיקרוסופט למיילים בלפחות 23 מתוך 34 מקרי התקיפה. עדכון תוכנה לחולשה הזו פורסם כבר על ידי מיקרוסופט כך שרוב הסיכויים שהקורבנות לא עדכנו את המערכות שלהם בזמן אמת, מה שאפשר את החדירה של ההאקרים. עוד נמצא שלא מדובר בקמפיין ממוקד. כלומר ההאקרים לא חיפשו באופן יזום לפרוץ לחברה כזו או אחרת אלא פשוט סרקו בסיוע כלי פריצה נקודות חיבור לרשת וכשאלה נמצאו פשוט ניצלו אותן לחדירה.

חשוב לציין שקבוצות תקיפה איראניות פועלות באופן קבוע נגד מטרות בישראל. בכל עת ישנה כמות גדולה של ניסיונות לזהות נקודות חולשה ברשתות ארגוניות, ממשלתיות וצבאיות וניסיון לנצל אותן. גם קבוצות תקיפה רוסיות, צפון קוריאניות, סוריות וטורקיות פועלות באופן קבוע בארץ, אם כי לרוב המטרה שלהן היא יותר פלילית מאשר פוליטית-אסטרטגית. עם זאת, אין ספק שקבוצה שמצליחה לחדור בהצלחה למחשבים בישראל עשויה למנף את הפעולה גם ברמה המדינית.

מזה מספר שנים שישראל ואיראן מנהלות מערכת סייבר מתחת לרדאר. הפעילות של האיראנים זוהתה במספר מקרים כגון השבתת בית החולים הלל יפה או חדירה לרשתות של חברות ביטחוניות, עיריות או אפילו תשתיות לאומיות וחברות ממשלתיות. בחלק מהמקרים מדובר באיסוף מודיעין, במקרים אחרים המטרה היא להביך ולהשבית פעילות או להכין תשתית לשימוש עתידי. בשלב הנוכחי לא ברור אם הקמפיין שזוהה הצליח במטרותיו ואם הוא פעיל אצל קורבנות נוספים.