חשבתם שאנטי-וירוס זה כל מה שאתם צריכים כדי להגן על המחשב שלכם? כדאי שתחשבו שוב: בעולם שבו המחשבים שלנו זוכים להתפתחות חסרת תקדים בכל רגע נתון, השימוש בשבבים, טרנזיסטורים ורכיבי חומרה נוספים רק גדל מיום ליום. אך מסתבר שהרכיבים המתקדמים האלה לאו דווקא נחשבים למוגנים במיוחד: מתחת לפני השטח ולמערכות ההפעלה הצבעוניות, מסתתר עולם שלם של הזדמנויות לפושעי הסייבר, שמנצלים דווקא את הדבר שהכי לא נצפה לו - החומרה של המחשבים שלנו. לשמחתנו, יש מי שכאן כדי להגן עלינו.

עוד כתבות שיעניינו אתכם:

הכירו את אורי בֶּר, מנהל קבוצת מחקר אבטחה ומי שאחראי על ההגנה של המוצרים של אחת מחברות הטכנולוגיה הגדולות בעולם - אינטל. בֶּר, יחד עם צוות החוקרים שלו שמונה קרוב ל-20 אנשים, חוקר מדי יום את רכיבי החומרה של החברה למען מטרה אחת - לאתר חולשות אבטחה פוטנציאליות ברכיבי החברה, ולספק לחולשות אלה שכבות הגנה שימנעו מתוקפים פוטנציאליים לנצל אותן. אבל איך כל זה עובד? מהי היא בעצם תקיפת סייבר מבוססת חומרה? כמה זה נפוץ ואיך אפשר להתמודד עם זה?

אורי בֶּרצילום: שלמה שהם

אורי בֶּרצילום: שלמה שהם"הדרך הטובה ביותר להסביר מהן תקיפות סייבר מבוססות חומרה היא קודם כל להסביר על ההבדלים בין סוגי ההאקרים השונים", מסביר בֶּר. "כיום, כשאנשים שומעים את המילה 'האקר', הם לרוב נוטים לדמיין אדם שיושב מול המחשב שלו תוך שהוא מנסה לפרוץ למחשב אחר מרחוק. הם כמובן לא טועים, זוהי אכן שיטת הפעולה הנפוצה ביותר של הרוב המוחלט של ההאקרים בימינו".

"יחד עם זאת, כבר משנות התשעים של המאה הקודמת החלו חלק מההאקרים לפעול בדרך קצת שונה משיטות הפריצה 'המקובלות' שכולנו מכירים. במקום להתבסס על חולשות תוכנה - למשל פריצה למערכת ההפעלה או החדרת נוזקה למחשב של משתמש תמים שהוריד קובץ זדוני מהרשת, האקרים החלו להשתמש ברכיבי המחשב עצמם על מנת לבצע את התקיפות שלהם, בצורה שאיפשרה להם לקבל גישה למידע או לתכונות שונות במערכת שבכל עת אחרת לא היו זמינים לשימוש עבורם".

כלי התקיפה: משרוקית

אחת הדוגמאות הקלאסיות לניצול של חולשה פיזית ברכיב אלקטרוני היא הפריצה של ג'ון דראפר, מפתח תוכנה אמריקאי שפרץ למערכות הטלפון של חברת AT&T בשלהי שנות השישים. איך הוא בדיוק עשה את זה? באמצעות משרוקית צעצוע שחולקה בחינם בתוך קופסת דגני הבוקר של מותג "קפטן קראנץ'" - כן, לא דמיינתם את מה שקראתם הרגע.

אז איך זה בעצם קרה? איך משרוקית תמימה אפשרה לדראפר לפרוץ למערכות הטלפון של תאגיד ענק כמו AT&T? האמת שזה די פשוט - הצליל שהפיקה המשרוקית היה בתדר מדויק של 2,600 הרץ, שהוא רק במקרה התדר בו השתמשה AT&T על מנת לאפס את מערכת קווי הטלפון שלה. דראפר השתמש במשרוקית על מנת לאפס את קווי הטלפון בעצמו, ובכך למעשה זכה לגישה מלאה וחופשית לחלוטין לקיום שיחות טלפון בחינם וללא שום הגבלה. דראפר הוא רק דוגמה אחת לתרחיש שבו גורם חיצוני מצליח לשנות את ההתנהגות הפיזיקלית של רכיב אלקטרוני מסוים על מנת לקבל גישה למידע או תכונות מסווגות של מערכת כלשהי.

אינטל מאמינה כבר שנים ארוכות שאין להקל ראש ביכולות של תוקפי סייבר לבצע מתקפות על ידי שינויים פיזיקליים של הרכיבים המרכיבים את המוצרים שלה, ובדיוק לשם כך נבנה הצוות של בֶּר. "אנחנו מתמחים בניתוח מקיף ומלא של שלל הרכיבים שמרכיבים את מוצרי אינטל, בצורה שתאפשר לנו לנתח כל אלמנט במערכת עד רמת הטרנזיסטור הבודד על מנת לאתר חולשות אבטחה אפשריות".

אבל למה זה כל כך חשוב לאינטל? הרי מדובר בסוג תקיפה שנחשב יחסית נדיר לא?

"בשנים האחרונות אנחנו עדים לעלייה בכמות ההאקרים שהחלו לסגל לעצמם את שיטות תקיפה אלה", אומר בֶּר. "יש לכך לא מעט סיבות, הראשונה שבהן היא העובדה שהציוד הנדרש על מנת לבצע מתקפה המבוססת על שינוי פזיקלי של רכיב הפך להרבה יותר נגיש ולהרבה יותר זול מבעבר. כיום יש תוקפים שאפילו שוכרים לעצמם את הציוד ולעיתים גם אנשי מקצוע שיבצעו עבורם את התקיפה עצמה. כל עוד התוקף יודע מה הוא מחפש - הדרך להגיע למטרה שלו לא כזו מסובכת".

"סיבה נוספת שהפכה את הכל לקל יותר היא התקדמות המחקר העולמית בנושא תקיפות סייבר מבוססות חומרה. כיום ניתן למצוא ברשת לא מעט מחקרים ומאמרים מקצועיים העוסקים בניתוח של תקיפות סייבר מסוג זה - מאמרים שהתוקפים קוראים על מנת להתמקצע ולהפוך למיומנים יותר במימוש של התקיפות. יש אפילו תוקפים שלמדו לבצע תקיפות מבוססות חומרה מרחוק, כשהם מסוגלים לבצע את השינוי הפיזיקלי באמצעות הרשת - זה נשמע מופרך, אבל זה קיים וקורה לא מעט".

ומה בעצם אתם עושים? מהי שיטת העבודה שלכם?

"בשביל לגלות חולשה ברכיב מסוים אנחנו עושים את מה שכל תוקף היה עושה - תוקפים את הרכיב בעצמנו. היתרון שיש לנו על התוקפים הוא שיש לנו גישה גם למידע פנימי אודות הרכיב שלא זמין לשימוש של התוקפים, מה שמאפשר לנו לאתר חולשות אבטחה בצורה מהירה וטובה יותר מזו של תוקף פוטנציאלי".

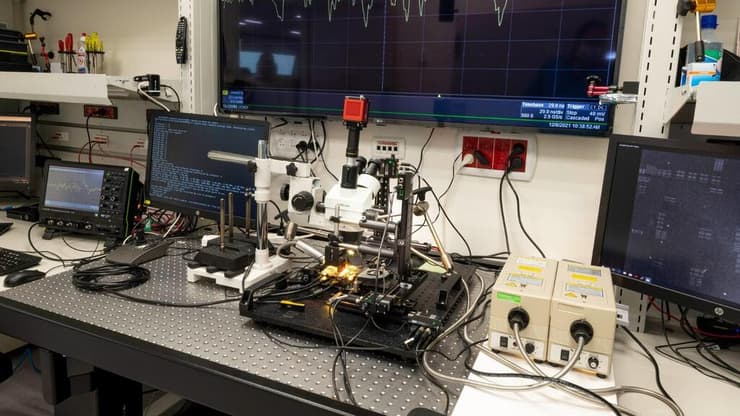

"השיטות לאיתור של החולשות עצמן מגוונות גם הן. אנחנו עושים שימוש במגוון רחב של פתרונות, החל מגלי רדיו דרך גלים אלקטרומגנטיים ועד לקרני לייזר ממוקדות על מנת לבחון את הרכיב, וכך למעשה אנחנו מאתרים חולשות אבטחה ברכיבים השונים. במקרים מסוימים אנחנו אפילו משנים את הדרך שבה הרכיב עצמו בנוי ברמת החיווט כדי לבחון תרחישים בהם התוקף משתמש ברכיב חומרה שעבר שינוי פיזי מתקדם יותר".

"כמו כן, אנחנו בוחנים באופן שוטף רכיבים רבים גם אחרי שהמוצרים עצמם מגיעים למדף - תחום תקיפות החומרה מתפתח כל הזמן, ולכן חשוב לבחון את העמידות של הרכיבים גם אחרי תקופה ממושכת שהם נחשבו למוגנים".

כמה הסיפור הזה צריך להפחיד אותנו, הצרכנים?

"ניתן להניח שאם יש תוקף שמסוגל לנצל כל כך הרבה משאבים ויכולות טכנולוגיות מתקדמות על מנת לקדם את המתקפה שלו, המטרה הסופית שלו תהיה ארגון גדול או איזו ממשלה, ולא המחשב האישי שיש לך בבית. יחד עם זאת, התרחיש שבו תוקף משתמש בשיטות אלה על מנת לבצע מתקפות כלפי צרכנים בסיסיים לא כזה דמיוני בימינו. בסופו של דבר זה מאוד תלוי במטרה הסופית של התוקף - כל עוד ההתקפה שהוא שואף לבצע תספק לו תמורה שתהיה שווה את הזמן והמשאבים שהוא השקיע, כל מטרה יכולה להיות רלוונטית".