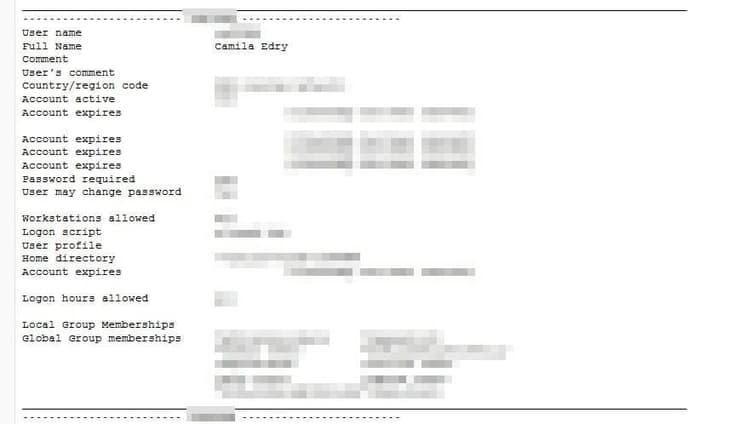

קבוצת הסייבר האיראנית Pay2key פרסמה הערב (יום א') הודעה כי פרצה למחשבי אלתא, חברה-בת של התעשייה האווירית. ההאקרים פרסמו באתר שלהם בדארקנט רשימה של משתמשי המערכת, כהוכחה להשגת החומר מתוך מחשבי החברה. באחת מהן מופיע שמה ושם המשתמש של קמילה אדרי, ראש מינהל פרויקטי הסייבר בחברת אלתא.

"בתעשייה האווירית אולי חושבים שיש להם את הרשת המוגנת ביותר, אבל צריך להוכיח את זה...", כתבו ההאקרים. עוד נאמר בהודעה כי החלק המעניין ביותר יהיה הגישה לשרתי הקבצים של החברה, שמכילים מסמכים טכניים, סרטוני וידאו, מחקרים ופרויקטים. "האם הם בידיי, מי יודע?", מסיימים ההאקרים בנוסח המהתל שמאפיין אותם.

מתקפה קודמת על התעשיות הביטחוניות

(צילום: אורי דוידוביץ)

קבוצת Pay2key החלה במסכת השמועות בסוף השבוע, לאחר שפרסמה שאלון ובו ביקשה לדרג את רמת הגנת הסייבר של התעשייה האווירית, משרד התחבורה ומשרד הבריאות. לשאלון הוצמד שעון הסופר לאחור שעורר את הרושם כאילו בסוף הספירה יתגלה שלפחות אחד מהגופים נפרץ.

התעשייה האווירית ומשרד התחבורה הודיעו אז כי המערכות שלהם מאובטחות ולא נפגעו. הבוקר נמסר מהתעשייה האווירית כי הם עוקבים אחר ההתפתחויות. מנגד גולשים איראנים רבים עודדו את Pay2key ואיחלו לו בהצלחה בחדירה למחשבי "הציונים". בתעשייה האווירית סירבו הערב להשיב לשאלות בעניין התקיפה. דובר החברה מסרה: "הנושא בבדיקה".

בשלב זה התוקף לא מסר אם הוא דורש תשלום כופר מהתעשייה האווירית והסתפק בתיאור כללי של המסמכים שיש בידיו. דפוס התקיפה של קבוצת Pay2key, כפי שאפשר היה לראות במתקפה על אינטל (הבאנה לאבס) בשבוע שעבר, הוא חשיפה ראשונית של מעט מידע, ולאחר דרישת כופר שנמסרת לקורבן באופן חשאי. אינטל סירבה לשלם והתוקף חשף בדארקנט מקבץ מסמכים גדול שלה.

בתקיפה נחשפו בין היתר שמותיהם של מנהלי תחום הסייבר בחברה, בהם אסתי פשין, מנהלת מפעל הסייבר של תע"א וקובי פיאדה, מנהל פרויקטים באגף תשתיות מחשוב באלתא מערכות. התוקף האיראני הזכיר את שמו של פיאדה בפוסט קודם, ושאל בהתרסה: "הסיסמה שלך היא עדיין kf79176?".

ביום חמישי מימשה קבוצת ההאקרים את האיום שלה על חברת האבנה לאבס הישראלית שבבעלות אינטל ושחררה באתר ההדלפות שלה בדארקנט קבצים שהצליחה לגנוב משרתי החברה. "הזמן של אינטל-הבאנה לאבס הסתיים, ואני עומד להדליף", כתב התוקף. להודעה צורף קובץ דחוס ובו כל המידע משרת של אינטל המכונה Gerrit ובו כל הפרויקטים וקוד המקור של חברת הבאנה לאבס.

לדברי התוקפים, הם הדליפו מידע על משתמשי המערכת, היסטוריית השימוש, סיסמאות, כתובות לגישה למסמכים וקוד מקור של התוכנה שפיתחה הבאנה לאבס. המידע כולל ככל הנראה חלק גדול מהקניין הרוחני של החברה וקוד המקור של מה שנועד להיות חוד החנית של אינטל במאבק שלה מול חברת Nvidia.

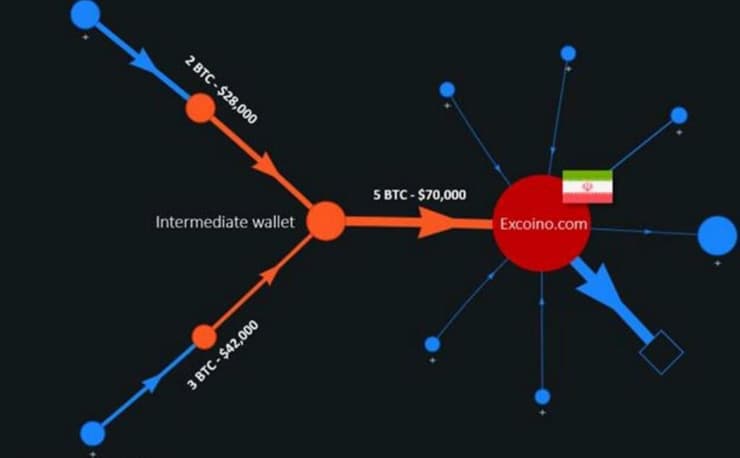

לפי דו"ח שפרסמה חברת מחקר הסייבר קלירסקיי, קבוצת pay2key היא ממשיכת דרכה של קבוצת תקיפת סייבר איראנית אחרת – Fox Kittens – ואולם המטרה שלה שונה: ליצור פאניקה בישראל. חוקרים אחרים ממשיכים לטעון כי מדובר בקבוצה שמטרתה לסחוט כספי כופר וכי הקמפיין התקשורתי הוא הסחת דעת בלבד. האקר ישראלי אנונימי פרסם אתמול ארנק ביטקוין שלטענתו מראה ש-Pay2key הצליחה לסחוט 222,000 דולר משתיים מהחברות שאותן תקפה בחודש שעבר.

מומחית הסייבר עינת מירון אומרת: "עד היום קבוצת Pay2Key עמדה בהבטחות שלה ואסור לזלזל ביכולות שלה. יחד עם זאת, לא כל חדירה לארגון משמעה גישה לקוד המקור ולמידע מסווג ורגיש. בגופים ביטחוניים יש הפרדת רשתות מובהקת, גישה מוגבלת, הרשאות שמנוהלות בקפידה. כדי להצליח לחדור לשרתים מסווגים צריך להשקיע מאמץ וידע רב, שכרגע מוקדם לקבוע אם אכן התאפשר. לצערי נצטרך להמתין ולראות, כי הם לא יהססו לחשוף בפנינו את הכשל, אם אכן יש כזה".

הידיעה על הפריצה למחשבי התעשייה האווירית הציפה את הרשתות וזכתה לתגובות רבות באנגלית, רוסית, ערבית ופרסית. גולש איראני צייץ בטוויטר: "בסופו של דבר pay2key עשה מה שהבטיח. העיניים מזילות דמעות והפנים מחייכות. הוא עקף את החברה המאובטחת ביותר של ארגון השעיר לעזאזל. הפריצה הזו היא פריצה סופר גדולה".