שיחה עם לקוחת שירביט שהדליפו ההאקרים

קבוצת ההאקרים BlackShadow, שעומדת מאחורי הפריצה לחברת הביטוח שירביט, פרסמה הלילה (בין רביעי לחמישי) בטלגרם כי היא דורשת מהחברה 50 ביטקוין (כמיליון דולר) בתוך 24 שעות בתמורה לאי הפצת המידע או מכירתו. לדברי הקבוצה, "אם לא תעבירו את הכסף בתוך 24 שעות, המחיר ישתנה ל-100 ביטקוין. אם לא תעבירו אותו ביום השלישי, המחיר ישתנה ל-200 ביטקוין. אחרי זה אנחנו נמכור את הנתונים לאחרים".

ההאקרים אף איימו כי אם שירביט לא תעביר להם 50 ביטקוין בתוך 24 שעות, הם יפרסמו נתונים נוספים שנפרצו. "הזמן שלכם מתחיל ב-09:00 בבוקר שעון ירושלים", כתבו, והוסיפו את פרטי החשבון שאליו חברת הביטוח צריכה להעביר את הכסף.

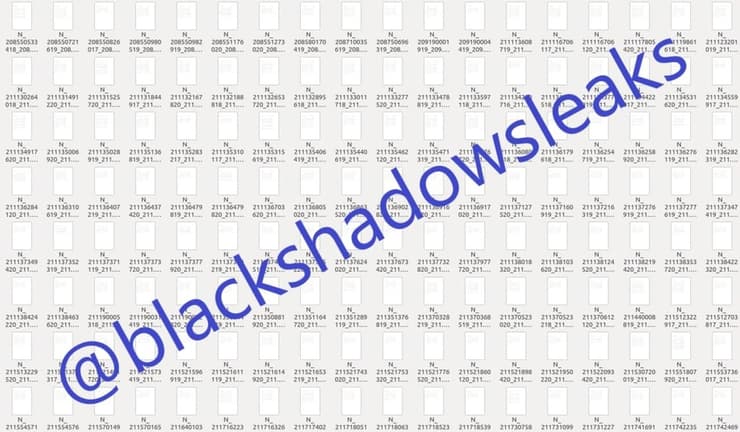

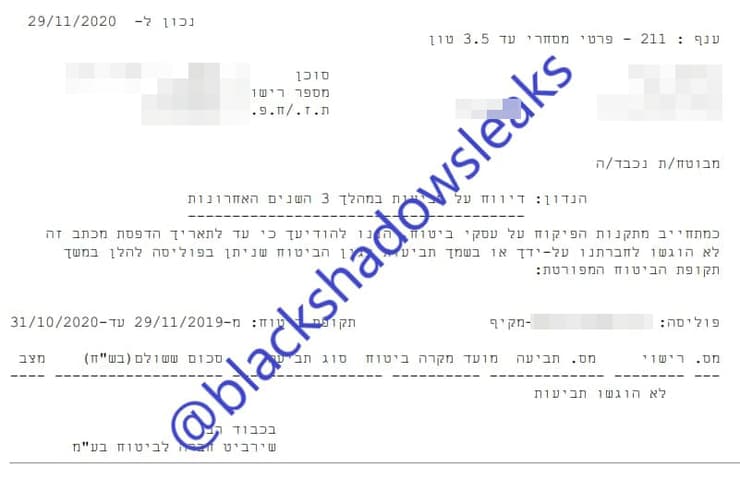

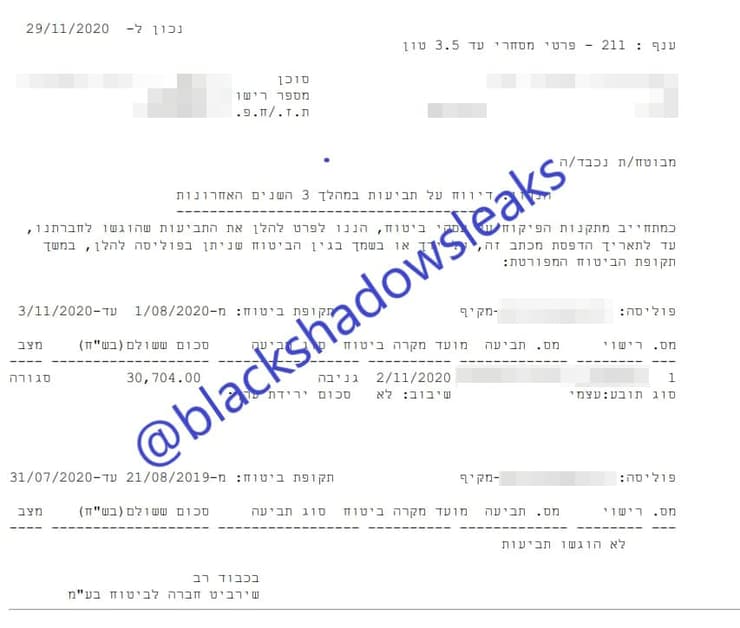

כרבע שעה לפני האיום, פרסמו ההאקרים קובץ ענק שבו 300 מסמכים שנפרצו משירביט. אתמול בלילה פרסמו ההאקרים 326 מסמכים אחרים. במערך הסייבר, נזכיר, העריכו ביום שלישי - אז התפרסמה הפריצה - כי לא מדובר במתקפת כופרה שבמסגרתה מוצפן המידע על השרתים עד לתשלום הכסף. בשונה ממתקפה מסוג זה, הדגישו כי הדרישה הנוכחית של ההאקרים מוגדרת כמעין סחיטה, ומתייחסת לאיום במכירת המידע ולא בהצפנתו על השרתים.

קבוצת ההאקרים, נדגיש, לא נתנה ערובות לכך שאכן לא תמכור את המידע שהשיגה אם הכסף יועבר. מתן ליברמן, מנהל פעילות ישראל בחברת Semperis, אמר ל-ynet שלשום כי "מניסיון העבר, בתקיפות דומות נראה שאם הפורצים הגיעו לנתונים הם יכולים גם להצפין אותם ולדרוש כופרה. בדרך כלל שחרור מספר קטן של מסמכים מאפשר לתוקפים להפעיל לחץ על החברה המותקפת. אם זה באמת המקרה, יש חשש שמדובר במתקפה מסוג מסוכן יותר שמתחזה למתקפת כופרה, אבל בפועל היא מסוג wiper, כאשר התוקפים מבקשים תשלום לשחרור קבצים - אבל בין אם יקבלו תשלום ובין אם לא הם לא ישחררו את ההצפנה".

שלשום פורסם כי בישראל חוששים שפרטים רגישים של אנשי מערכת הביטחון הגיעו לקבוצת ההאקרים בעקבות מתקפת הסייבר. בכיר ביטחוני במשרד ממשלתי, שנמנה עם לקוחות החברה שפרטיהם הגיעו לקבוצת ההאקרים, אמר בשיחה עם ynet כי "לא ידעתי שהפרטים שלי הודלפו, זו בעיה קשה. יש לי רק ביטוח רכב אבל זה מלחיץ מאוד. מכעיס שקיבלתי מכם את המידע הזה ולא קיבלתי שום שיחה מחברת הביטוח. הם היו צריכים להתקשר אליי".

סוהר מדרום הארץ, שגם פרטיו הודלפו, שמע אף הוא על כך לראשונה בעקבות פניית ynet. לדבריו, "אני מאוד מקווה שהפרטים של חשבון הבנק לא יודלפו. זה מפתיע אותי מאוד שאני מאלה שפרטיהם הודלפו. שמעתי עכשיו בטלוויזיה שיש איזו בעיה עם חברת שירביט ושפרטים של לקוחות דלפו, אבל לא היה לי שמץ של מושג שאני אחד מהם. לא קיבלתי שום שיחה מחברת הביטוח וזה מאוד תמוה. איפה האחריות של החברה ליידע אותי?".

ראש קבוצת המחקר בחברת הסייבר אימפרבה, נדב אביטל, אמר ל-ynet שלשום כי להערכתו "במקרה הזה הייתה שרשרת ארוכה של כשלים - החל משמירת מידע חסוי במקומות לא מאובטחים, ועד חוסר ניטור כללי של מערכות המידע שלהם". לדבריו, "התוקפים אומרים שהם הוציאו קרוב לטרה-בייט של מידע. זו כמות משמעותית מאוד. העתקת הכמות לבדה החוצה מהארגון היא תהליך שנמשך בין מספר שעות למספר ימים, תלוי במהירות החיבור".

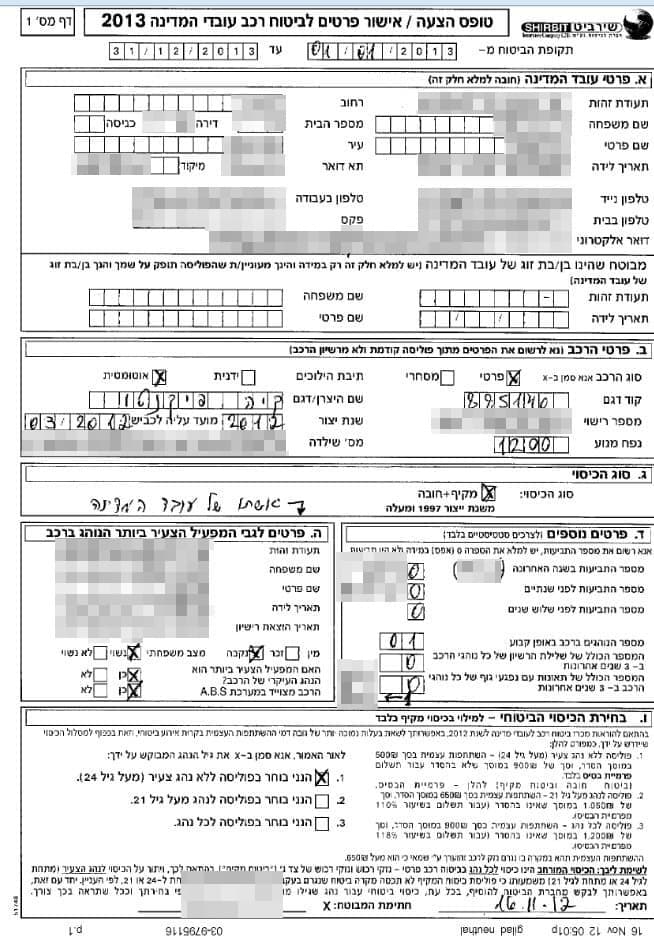

קבוצת ההאקרים BlackShadow פרסמה עד כה מידע רב שנפרץ מחברת הביטוח, בין היתר שיחות עם לקוחות ומסמכים שמכילים פרטים אישיים של לקוחות. בבוקר שבו פרסמה BlackShadow את דבר הפריצה, קרס האתר של שירביט. קבוצת ההאקרים פרסמה באותו בוקר מקבץ מהחומרים שהשיגה - ומאז פרסמה בטפטופים חומרים נוספים. לפי מומחי סייבר, מדובר באותה קבוצה שתקפה בישראל לפני כמה חודשים בניסיון להשמיד מערכות שלמות, אך נבלמה.

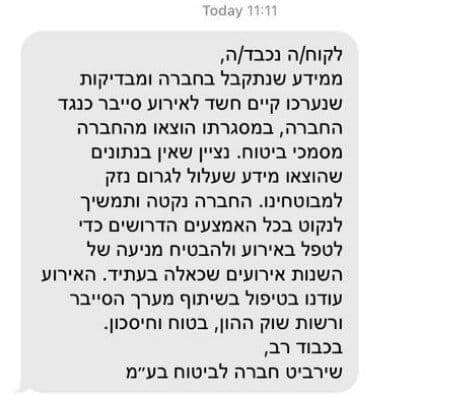

ביום הפריצה שלחה חברת שירביט הודעה ללקוחותיה ואמרה להם כי "ממידע שנתקבל בחברה ובבדיקות שנערכו קיים חשד לאירוע סייבר נגד החברה במסגרתו הוצאו מהחברה מסמכי ביטוח. נציין שאין בנתונים שהוצאו מידע שעלול לגרום נזק למבוטחינו. החברה נקטה ותמשיך לנקוט בכל האמצעים הדרושים כדי לטפל באירוע ולהבטיח מניעה של הישנות אירועים כאלה בעתיד. האירוע עודנו בטיפול בשיתוף מערך הסייבר ורשות שוק ההון".

נדב אביטל כינה את ההודעה הזו מטעה מאוד, והסביר: "המידע שהתוקפים פרסמו שהם הצליחו להשיג מכיל פרטים אישיים כמו שם מלא, כתובת, תעודות זהות, כתובת, טלפון, פרטי רכב ועוד. ברור לחלוטין שמידע כזה בידיים הלא נכונות יכול לגרום לנזק משמעותי - התחזות, השתלטות על חשבונות והונאה".

מנכ״ל שירביט, צביקה ליבושור, מסר ביום שנחשפה הפריצה כי "חברת הביטוח שירביט מעמידה את תחום הבטיחות והשירות ללקוחותיה בראש סדר העדיפויות, ומדורגת שנה אחר שנה בצמרת חברות הביטוח בישראל בתחומי פעילותה, הן על ידי אגף שוק ההון במשרד האוצר והן על ידי לשכת סוכני הביטוח. שירביט השקיעה מיליוני שקלים באבטחת מאגרי מידע ובהגנה בפני מתקפות סייבר ועומדת בכל דרישות הרגולציה המחמירות בנושא זה.

"החברה משקיעה גם כעת את כל המשאבים והמאמצים הדרושים לפתרון יעיל, בטוח ומהיר של מתקפת הסייבר, שמטרתה האמיתית לנסות ולפגוע במשק הישראלי. שירביט תמשיך לפעול בשיתוף פעולה ובשקיפות מלאים מול רשויות המדינה, ותנקוט בכל האמצעים הנחוצים לאבטחת לקוחותיה, ולהמשך מתן שירות איכותי ומיטבי". כמו כן, שירביט שכרה את שירותיו של יועץ התקשורת רונן צור כדי לטפל במשבר התקשורתי.

מחקר שפורסם בחודש שעבר, נזכיר, חשף כי האקרים איראנים עמדו מאחורי מתקפת הכופר נגד עשרות חברות בישראל בתחילת נובמבר. אז נדרשה כל חברה לשלם 7-9 מטבעות ביטקוין (375-475 אלף שקל). המתקפה אז בוצעה באמצעות כופרה בשם Pay2Key, ששימשה ככל הידוע לתקיפה של חברות ישראליות בלבד - פרט למטרה אחת נוספת באיטליה. התוקפים השתמשו אז בטכניקה שמכונה "סחיטה כפולה": במקביל להצפנת המידע של הקורבנות, הם שמרו עותק שלו אצלם. לאחר מכן, הם הדליפו בדארקנט מידע רגיש של חלק מהחברות - בהן חברה לפיתוח משחקים ומשרד עורכי דין - כדי לנסות לשכנע אותן לשלם את הכופר.

מחברת שירביט נמסר: "הלילה התקבלה דרישת כופר בסך של כמיליון דולר ואולטימטום בצידה. לצד דרישת הסחיטה, הדליפו התוקפים פרטים שמתייחסים לעדכון על מצב תביעות של כמה מלקוחות החברה. צוותי המומחים וגורמים נוספים בוחנים את השלכות ההודעה שפרסמו התוקפים, ובמקביל נערכים בחברה לחזרה לפעילות באופן מבוקר ומאובטח.

"באמצעות צוותי מומחים ממלכתיים ופרטיים בתחום הסייבר, שירביט פועלת כדי להגן על המידע ועל לקוחותיה. עם האינדיקציה הראשונה על האירוע, החברה חסמה את הגישה לשרתיה ופועלת בתיאום עם הרשויות, כדי למנוע פגיעה בלקוחות ובחברה".